Potenzielles Einfallstor in Finanz-Dashboards: Cato Networks findet gefährliche Schwachstelle in Streamlit

Skorzewiak

/bigstock.com

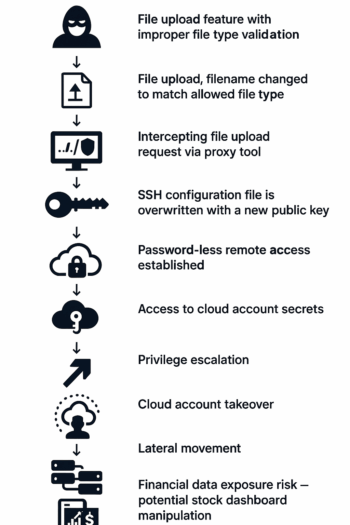

Besonders kritisch: Die Schwachstelle erlaubt unter bestimmten Bedingungen nicht nur das Einschleusen von Malware, sondern auch das Überschreiben oder Verändern von Backend-Dateien innerhalb der Anwendung. Die Cato-Forscher demonstrieren dies anhand eines Proof-of-Concepts, bei dem eine manipulierte .py-Datei auf den Server geladen und unmittelbar beim nächsten Seitenaufruf ausgeführt wird – mit voller Kontrolle über das System.

Risiko für algorithmische Handelssysteme und Risikomodelle

Im Bankenumfeld und bei algorithmischen Handelssystemen können solche Angriffe gravierende Folgen haben. Bereits kleinste Manipulationen an visualisierten Marktdaten – etwa in einem Dashboard für interne Entscheidungsunterstützung – könnten falsche Signale auslösen. Automatisierte Systeme, die auf diese Informationen reagieren, wären dadurch potenziell manipulierbar. Die Untersuchung verweist auf die reale Möglichkeit, dass Kriminelle auf diese Weise Kursbewegungen initiieren und daraus finanziellen Profit schlagen – vergleichbar mit gezielten Angriffen auf Preisindikatoren oder Rating-Systeme.

Obwohl Streamlit unmittelbar auf den Hinweis reagierte und ein Update veröffentlichte (ab Version 1.35.0 ist die Upload-Funktion per Default deaktiviert), wurde die Schwachstelle bislang nicht als offizielle Sicherheitslücke (CVE) eingestuft. Dies wirft erneut Fragen zur strukturellen Absicherung weit verbreiteter Open-Source-Komponenten auf – insbesondere solcher, die tief in geschäftskritische Cloud-Workflows integriert sind. Cato Networks mahnt deshalb: Unternehmen, die Streamlit produktiv einsetzen – insbesondere in sicherheitssensiblen Bereichen wie dem Finanz- oder Gesundheitswesen –, sollten ihre Deployments dringend überprüfen.

Ein zentrales Ergebnis der Analyse ist die potenzielle Kettenreaktion, die durch solche Manipulationen ausgelöst werden kann. Automatisierte Handelssysteme und Risikomodelle verlassen sich auf die Integrität der angezeigten Daten. Werden diese kompromittiert, drohen falsche Signale und folgenschwere Fehlentscheidungen, die zu massiven finanziellen Schäden führen können.“

Cato Networks

Ein Weckruf für die Branche

Cato Networks

Der empfohlene Maßnahmenkatalog umfasst unter anderem die Deaktivierung der Upload-Funktion, sofern nicht zwingend erforderlich, das Erzwingen serverseitiger Dateiprüfungen (z. B. MIME-Typ-Validierung, Whitelist-Filter), außerdem die Härtung der Containerumgebung und Einschränkung von Dateizugriffsrechten und als weitere Maßnahme das Monitoring auf ungewöhnliche Upload- und Zugriffsmuster.

Die Streamlit-Schwachstelle zeigt exemplarisch, wie kleine Implementierungsdetails in modernen Cloud-Anwendungen erhebliche Auswirkungen auf Sicherheit und Integrität haben können – insbesondere dort, wo Datenqualität unmittelbar mit finanziellen Entscheidungen verknüpft ist. Dass ein so verbreitetes Framework mit einer derart grundlegenden Schwäche über Jahre hinweg unentdeckt blieb, unterstreicht die Notwendigkeit regelmäßiger Code-Audits und sicherheitsfokussierter Entwicklungsprozesse – auch und gerade im Open-Source-Bereich.

Den vollständigen Bericht mit technischen Details, Proof-of-Concept-Beispielen und einer Einordnung der potenziellen Auswirkungen auf Finanzinfrastrukturen stellt Cato Networks auf seinem Blog bereit.tw

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/231020

Schreiben Sie einen Kommentar