Neue Banking-Trojaner-Version “Dridex” infiziert über Word-Makro

Alter Infektionsweg kombiniert mit aktuellem Nachlade-Mechanismus

Die erste neue Angriffswelle startete am 21. Oktober, mit E-Mails, in denen behauptet wird, dass sie Rechnungen der britischen Baumarkt-Handelsgruppe Humber Merchants enthalten. Später zeigte sich, dass auch weitere Marken missbraucht wurden – nach dem gleichen Muster, also E-Mails mit Rechnungen. Bei der jüngsten Angriffswelle hat die WildFire-Infrastruktur von Palo Alto Networks neun verschiedene Word-Dokumente identifiziert, von denen jedes die gleiche Technik verwendet, um Dridex zu installieren. Die Word-Dokumente enthalten ein komplexes VBA-Makro, das eine ausführbare Datei von URLs herunterlädt und auf dem System ausführt.

C&C-Malware per Drive by Download

Dies alles sind saubere Websites, die wohl von den Akteuren dieser Dridex-Kampagne kompromittiert wurden. Die Dateien sind jeweils verschiedene Versionen der Dridex-Malware, die über HTTP mit ihrem Command&Control-Servern kommunizieren.

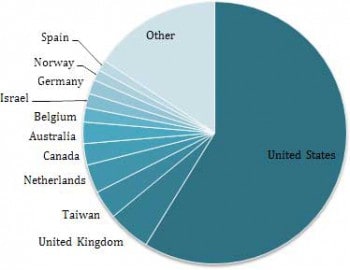

„Während der jüngste Angriff letzte Woche begann, war Dridex bereits seit Ende Juli in freier Wildbahn aktiv. Seitdem konnte unser WildFire-System die Dridex-Varianten sehr effektiv erfassen. Infolgedessen haben wir Daten über die gesamte Malware, bei der wir eine Kommunikation mit bekannten Dridex-Command-and-Control-Servern feststellten, herangezogen, um eine Idee vom Umfang der Dridex-Aktivitäten seit deren Start zu bekommen“, erklärt Thorsten Henning, Systems Engineering Manager Central & Eastern Europe, CISSP, bei Palo Alto Networks. „Abuse.ch betreibt den Feodo Tracker, der diese Server und jene, die von früheren Versionen des Trojaners verwendet werden, beobachtet.“

Während die neuesten Angriffe sicherlich signifikant sind, lag das Volumen, das Palo Alto Network nun erfasst hat, niedriger als im Juli und August, als die ersten Varianten von Dridex beobachtet wurden.

Simple Abwehr: Makros abschalten

Palo Alto Networks rät den Banken, sich gegen die Dridex-Angriffswelle durch Deaktivieren von Makros in Microsoft Word zu schützen. Makro-basierte Malware gibt es schon seit mehr als einem Jahrzehnt. Die meisten Unternehmen sollten sie standardmäßig deaktiviert haben, so dass Makros nur für vertrauenswürdige Dateien erlaubt sind.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/5576

Schreiben Sie einen Kommentar