360-Grad-Sicht auf Identitäten: So enttarnen Sie „Money Mules”

Threat Metrix

von Matthias Baumhof, Chief Technology Officer von Threat Metrix

Money Mules sind ein wichtiges Instrument bei digitalem Bankbetrug. Verbraucher und Unternehmen in aller Welt sind davon betroffen. Betrugsmaschen werden zunehmend raffinierter und schwerwiegender, und in gleichem Maße steigt auch die Abhängigkeit von Betrügern gegenüber Money Mules.Als Money Mule bezeichnet man ein Bankkonto für den Eingang betrügerischer Gelder oder den Inhaber eines solchen Bankkontos.”

Über das Konto können die entsprechenden Gelder dann überwiesen und ausgezahlt werden.

Mules werden auch häufig zu Zwecken der Geldwäsche durch das Finanzsystem eingesetzt.”

In diesem Fall sollen sie dazu beitragen, die Spur unrechtmäßig erworbener Gewinne zu verwischen, und es erschweren, die endgültigen Empfänger ausfindig zu machen. Geld kann rasch durch große Netzwerke scheinbar nicht miteinander verbundener Mule-Konten bei verschiedenen Finanzinstituten verschoben werden. Dies erschwert die Verfolgung. Mehr als 90 aller Money-Mule-Transaktionen in der EU stehen mit Cyberkriminalitat in Zusammenhang.

Zahlungen in Echtzeit ebnen Money Mules den Weg

Matthias Baumhof ist Chief Technology Officer von Threat Metrix (Website), einem Unternehmen von Lexis Nexis Risk Solutions. Er ist ein Ingenieur und Technologieexperte mit mehr als 20 Jahren Erfahrung in der Sicherheits- und Betrugsbekämpfungsbranche. Baumhof leitet alle technischen Strategien, die Ausführung und das Programmmanagement von Threat Metrix Engineering and Operations mit einem starken Fokus auf Sicherheit und Skalierbarkeit. Bevor er zu Lexis Nexis Risk Solutions kam, war Baumhof Vice President Product Development bei Trust Defender, wo er innovative Anti-Malware-Lösungen entwickelte, und Chief Technology Officer bei Microdasys.

Matthias Baumhof ist Chief Technology Officer von Threat Metrix (Website), einem Unternehmen von Lexis Nexis Risk Solutions. Er ist ein Ingenieur und Technologieexperte mit mehr als 20 Jahren Erfahrung in der Sicherheits- und Betrugsbekämpfungsbranche. Baumhof leitet alle technischen Strategien, die Ausführung und das Programmmanagement von Threat Metrix Engineering and Operations mit einem starken Fokus auf Sicherheit und Skalierbarkeit. Bevor er zu Lexis Nexis Risk Solutions kam, war Baumhof Vice President Product Development bei Trust Defender, wo er innovative Anti-Malware-Lösungen entwickelte, und Chief Technology Officer bei Microdasys.Die Notwendigkeit für Unternehmen, proaktiv zu handeln und Money-Mule-Aktivitäten aufzudecken, war noch nie so hoch.”

Banken haben nur eine einzige Chance auf eine korrekte Authentifizierung und ein knapp bemessenes Zeitfenster, um Zahlungen auf Risiken zu prüfen. Wird ein Betrugsversuch nicht erkannt, müssen sie wahrscheinlich für die Verluste haften. Eine Identitätsprüfung zur Aufdeckung von Betrugsversuchen zu einem früheren Zeitpunkt im Prozess, noch bevor eine Geldüberweisung stattfindet, wird von Tag zu Tag wichtiger.

Die Welt blickt in diesem Zusammenhang derzeit nach Großbritannien.

Dort steht eine wichtige Änderung der Erstattungsrichtlinien für die Opfer von Betrug bei autorisierten Push-Zahlungen (APP) an, die Verbraucher noch besser vor Betrug schützen soll.

Neue Regeln werden Finanzinstituten zusätzliche Anreize dafür bieten, das Zahlungsrisiko in Bezug auf das Profil des Empfängers und des Überweisenden zu bewerten, und so zur Aufdeckung von mehr Mule-Netzwerken beitragen.”

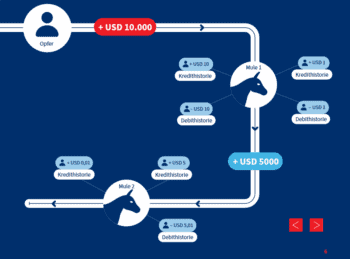

So fließen betrügerische Mittel durch Mule-Netzwerke

1.Betrügerische AktivitätenDurch Mule-Konten fließende illegale Gelder stammen oftmals aus einer Vielzahl betrügerischer Aktivitäten, darunter Kontenübernahme oder Social-Engineering-Betrug.

Lexis Nexis Risk Solutions

Mittel aus betrügerischen Aktivitäten werden in das Bankensystem eingeschleust. Betrüger verwenden entweder gestohlene oder synthetische Identitäten, um neue Konten einzurichten, die nicht zu ihnen zurückverfolgt werden können, oder sie nutzen Mule-Konten.

3.Verschleierung von Geldern über Mule-KontenBetrügerische Netzwerke versuchen, ihre Aktivitäten durch eine Reihe von Transaktionen zu verbergen. Es finden Überweisungen zwischen mehreren Mule-Konten bei verschiedenen Banken an mehreren Orten statt. Manchmal wird das Geld in Kryptowährungen umgewandelt.

4.BargeldauszahlungNach der „Wäsche“ lässt sich die Quelle der Gelder schwieriger zurückverfolgen. Betrüger können die Mittel nutzen und bleiben leichter unentdeckt.

Vor dem Empfang betrügerischer Gelder nehmen die Inhaber von Mule-Konten willkürlich kleine Gutschriften und Abbuchungen vor, um einen Zahlungsverlauf herzustellen.”

In diesem Zusammenhang wirkt die Zahlung in Höhe von USD 10.000 von einem Betrugsopfer untypisch und kann als zuverlässiger Betrugsindikator herangezogen werden.

Mule-Typologie nach Know-how und Absichten

Mules lassen sich ihrem Know-how und ihren Absichten nach in verschiedene Kategorien einteilen.

Für die verschiedenen Mule-Typen müssen jeweils geeignete Eindämmungsmaßnahmen getroffen werden.

Von den Betrügern selbst oder von mitschuldigen Personen speziell für Mule-Aktivitäten eingerichtet.

2.Rekrutiertes MuleLegitime Konten, deren Inhaber wissentlich Mule-Aktivitäten aufnehmen.

3.Unwissendes MuleEchte Konten, deren Besitzer unwissentlich betrogen und dazu gebracht wurden, Mule-Aktivitäten durchzuführen. Sie haben keinerlei Kenntnis davon, dass sie in kriminelle Aktivitäten verwickelt sind.

Gängige Taktiken für die Anwerbung

Betrüger wenden eine Vielzahl raffinierter Methoden an, um Mules zu rekrutieren. Dabei nutzen sie deren Schwachstellen und in einigen Fällen auch deren Bereitschaft zur Mitwirkung an illegalen Aktivitäten aus. Zu diesen Methoden gehören oft Täuschung, Manipulation sowie die Aussicht auf einen finanziellen Gewinn.

Auswirkungen von Money Mules auf Unternehmen

Money Mules ermöglichen die Zirkulation betrügerischer Gelder, welche die Stabilität von Finanzunternehmen auf globaler Ebene bedrohen kann. Mules zu erkennen und ihnen Einhalt zu gebieten, ist daher ein entscheidender Schritt, um Betrug einzudämmen und Verluste zu

vermeiden.Wenn Mule-Netzwerke nicht entdeckt werden, ist die Bahn frei für ausufernde Betrugsversuche, von denen sowohl Verbraucher als auch Unternehmen betroffen sein können.

Finanzinstitute müssen Aufsichtsbehörden gegenüber nachweisen können, dass sie angemessene Schritte zum Verhindern von Geldwäsche unternommen haben.”

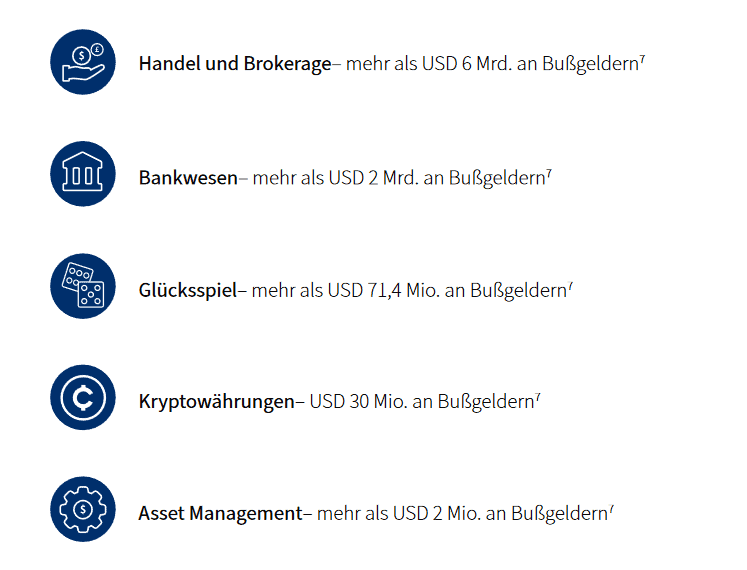

Geldwäsche steht häufig mit Money Mules in Verbindung. Ein Mangel an Sorgfalt sowie das Versäumnis, angemessene Risikobewertungen durchzuführen, können zu schweren finanziellen Strafen führen – ganz zu schweigen von Rufschädigung und Vertrauensverlust. Auf nationaler Ebene kann dies zur Aufnahme in eine graue oder schwarze Liste der Financial Action Task Force (FATF) führen, was die wirtschaftliche Entwicklung beeinträchtigen kann.

Geldbußen werden in der Regel erst mehrere Jahre nach einem AML- Verstoß verhängt.”

Die höchsten AML-Geldbußen entfielen 2022 auf folgende Sektoren:

Lexis Nexis Risk Solutions

Der Goldstandard für die Aufdeckung: eine 360-Grad-Sicht auf Identitäten

Die Unterscheidung zwischen legitimen und verdächtigen Aktivitäten kann sich

angesichts der hohen Zahl von Interaktionen und Transaktionen pro Tag sehr komplex gestalten. Das Erkennen von Mustern innerhalb der Interaktionen der Kunden eines Unternehmens ist in der Regel einfacher.

Größere Schwierigkeiten ergeben sich bei der Verfolgung von Mustern, an denen externe Stellen beteiligt sind – insbesondere dann, wenn Gelder aus dem direkten Aufsichtsbereich der Bank hinaus überwiesen werden.”

Die Grundlage für eine effektive Identifizierung und Unterbindung von Mule-Konten beruht auf der Fähigkeit, umfassender Aufschluss über die beteiligten Parteien zu erhalten – von digitalen und physischen Identitäten und damit verbundenen Attributen, über Ereignisse und Verhaltensweisen bis hin zu den Konten, Interaktionen und Transaktionen der jeweiligen Parteien.

Das e-book kann hier gegen Angabe von Name, Telefonnummer, E-Mail-Adresse, Firma und Branche heruntergeladen werden.Matthias Baumhof, Threat Metrix

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/216347

Schreiben Sie einen Kommentar