Quellcode des Carbanak-Banken-Trojaners entdeckt

Jackpot für die Sicherheitsbranche: Ein Mitarbeiter von FireEye hat auf VirusTotal zwei Archive gefunden, die den Quellcode, den Builder und bislang unsichtbare Plug-ins der Malware enthalten. Der Carbanak-Trojaner wurde in den vergangenen Jahren für Schäden von mehr als einer Milliarde Dollar verantwortlich gemacht, hauptsächlich bei Banken und Finanzinstituten.

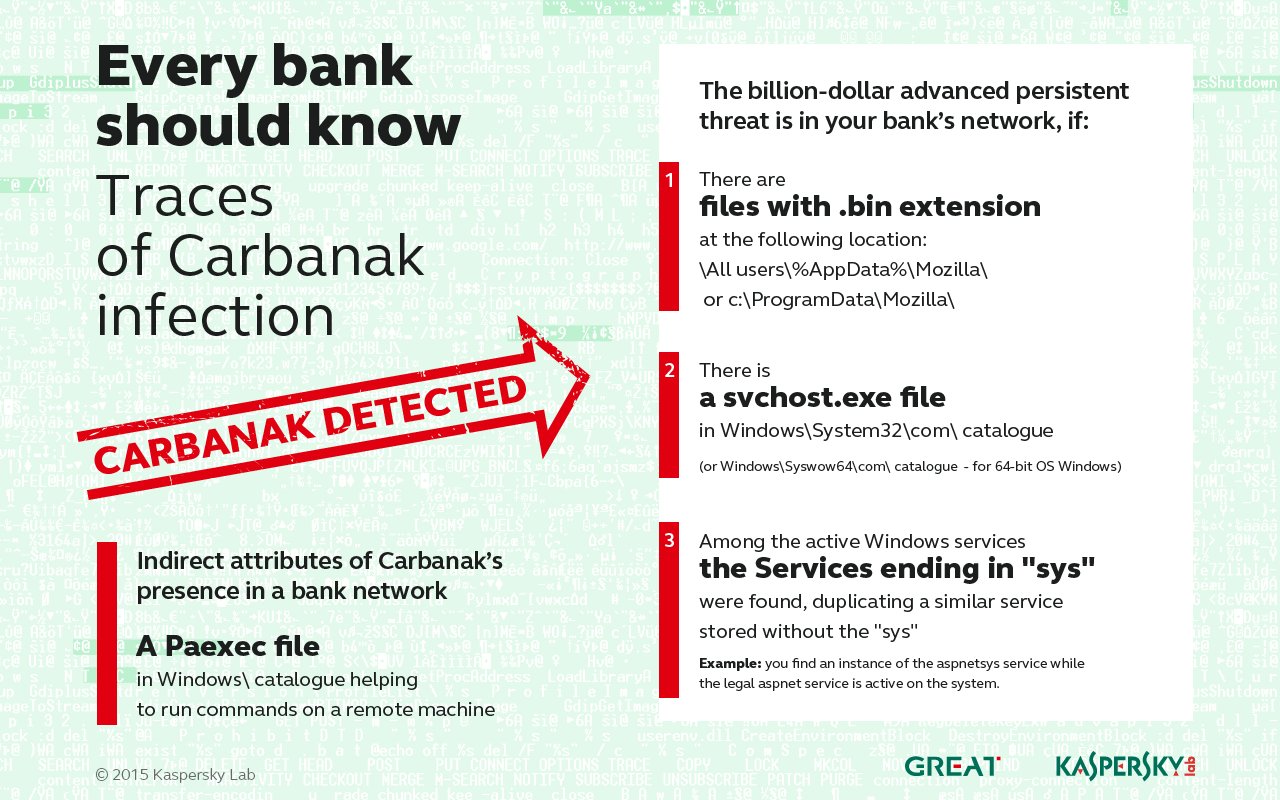

Kaspersky Labs

Anders als im vergangenen Jahr ist diesmal tatsächlich der Quellcode einer der gefährlichsten Malware-Familien in die Hände von Sicherheitsforschern gefallen. Details dazu hat das IT-Security-Unternehmen FireEye veröffentlicht, dessen Mitarbeiter die Daten entdeckt haben. Der Carbanak-Trojaner wurde seit 2013 hauptsächlich gegen Banken und Finanzinstitute eingesetzt, aber auch gegen Restaurants und Krankenhäuser.

Mit Hilfe dieses Trojaners und seiner Nachfolger wurden Hintertüren bei mehr als 100 Banken, E-Payment-Systemen sowie in Netzwerken von Geldautomaten in mindestens 30 Ländern platziert. Darüber gelang es den Kriminellen, Gelder auf eigene Konten zu transferieren, Bargeld zu festgelegten Zeiten am Geldautomaten auszuzahlen oder Überweisungen zu manipulieren.

Auf diese Weise sollen mehr als eine Milliarde Dollar in die Hände der mutmaßlich russischen Gruppe gefallen sein. Sie ist unter den Namen Carbanak, Anunak oder Cobalt Group bekannt ist, entsprechend der im Lauf der Jahre eingesetzten Tools. Zwar wurden 2018 einige der Haupttäter verhaftet, jedoch sind Splittergruppen weiterhin aktiv.

Zwei Seiten der Medaille

Für Sicherheitsforscher sind die gefundenen Archive mit dem Quelltext, der zum Teil in russischer Sprache dokumentiert ist, eine willkommene Fundgrube. So können sie die Techniken, mit denen sich die Hacker Zugriff verschafft haben, eingehend studieren und womöglich auf bislang nicht entdeckte Angriffsmethoden stoßen.

In die Freude mischt sich allerdings auch Sorge. Denn die Daten waren bereits vor zwei Jahren hochgeladen worden – und seitdem öffentlich zugänglich. Dementsprechend besteht nun die Gefahr, dass auch andere Kriminelle diesen „Schatz“ gehoben haben und auf dieser Basis neue, gefährliche Trojaner entwickeln.

Schutz gegen möglichen Befall

Um Unternehmen vor solchen Bedrohungen zu schützen, empfiehlt Kaspersky Lab folgende Maßnahmen:

– Integration von Threat Intelligence-Feeds in das Security Information and Event Management (SIEM) und andere Sicherheitsinstanzen, um Zugriff auf die relevantesten und aktuellsten Bedrohungsdaten zu erhalten und sich auf zukünftige Angriffe vorzubereiten.

– Implementierung einer EDR-Lösung wie Kaspersky Endpoint Detection and Response zur Erkennung, Untersuchung und rechtzeitigen Behebung von Vorfällen am Endpoint.

– Zusätzlich dazu Implementierung einer unternehmensweiten Sicherheitslösung, die hochentwickelte Bedrohungen auf Netzwerkebene frühzeitig erkennt.

hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/88513

Schreiben Sie einen Kommentar