Banken & Versicherer dürfen das Schlüsselmanagement nicht den Cloud-Anbietern überlassen – ein Vergleich

eperi

Die Cloud erobert die Finanzbranche und fordert von den Banken und Versicherungen noch stärkere Compliance- und Datenschutzvorkehrungen. Einen wirksamen Lösungsansatz bietet die Verschlüsselung sensibler Informationen, sofern sie korrekt implementiert wird und an jedem Speicher- und Verarbeitungsort zuverlässig greift.

von Elmar Eperiesi-Beck, CEO eperi

Nach IDC werden 2018 rund zwei Drittel der weltweiten Finanzhäuser öffentliche Clouds internationaler Anbieter nutzen. Ziele: Kosten senken, Prozesse vereinfachen, neue Anwendungen schneller an den Markt bringen.Doch werden die Finanzdienstleister durch die strengen Regularien der Finanzaufsicht – allen voran die Mindestanforderungen an das Risikomanagement (MaRisk) – gezwungen, sich eingehend mit Fragen der Datensicherheit auseinanderzusetzen.”

Denn obwohl die Cloud-Anbieter vom Gesetzgeber dazu künftig stärker in die Pflicht genommen werden, bleiben die Finanzhäuser als Auftraggeber verantwortlich für den Datenschutz – dieser darf auch durch die neuen Cloud-Lösungen nicht in Frage gestellt werden.

Kontrolle über den gesamten Lebenszyklus der Daten in der Cloud

Doch wie können die Banken und Versicherungen dafür sorgen, dass ihre kritischen Kundeninformationen auch bei der Nutzung von Cloud-Services nicht in die falschen Hände gelangen? Als wirksamer Ansatz hat sich die Verschlüsselung der Daten bewährt, da sie gewährleistet, dass Angreifer im Fall eines Datendiebstahls nur unlesbare – und damit nutzlose Informationen erhalten. Derzeit werden im Markt zahlreiche Lösungen angeboten. Um die richtige Wahl zu treffen, sollten die Anwender im Wesentlichen zwei Punkte berücksichtigen. So sollten sie unbedingt darauf achten, die Kontrolle über die kryptografischen Schlüssel und Prozesse über den gesamten Lebenszyklus der Daten hinweg zu behalten. Zudem muss die Verschlüsselung korrekt implementiert sein, was mit folgenden Voraussetzungen verbunden ist:

1. Nutzung von Standard-VerschlüsselungsverfahrenOb sie korrekt arbeiten und sicher sind, lässt sich nur bei bewährten Standard-Verschlüsselungsverfahren wie AES-256 oder RSA-2048 mittels mathematischer Operationen überprüfen. Dies liegt daran, dass der verwendete Algorithmus bei diesen Verfahren offen liegt – Stichwort: Open Source. Eine vergleichbare Transparenz ist bei proprietären Encryption-Lösungen nicht gegeben.

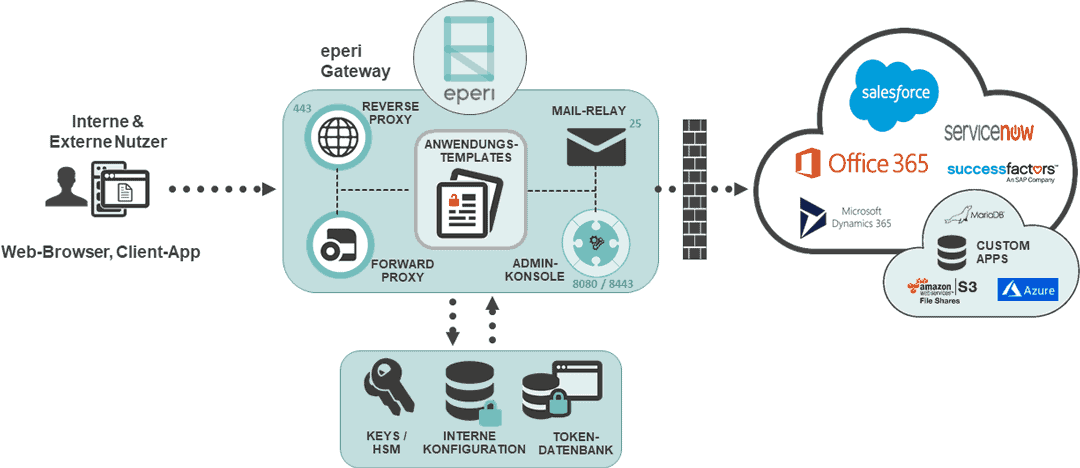

Das eperi Gateway verschlüsselt alle zu schützenden Informationen, bevor sie an die Geschäftsanwendungen zur Weiterverarbeitung und Speicherung übermittelt werden. Die Schlüssel, mit denen die Daten ver- und entschlüsselt werden, verbleiben ausschließlich beim Anwenderunternehmen und werden außerhalb der zu verschlüsselnden Daten und Systeme verwaltet. Damit löst das eperi Gateway ein Kernproblem beim Cloud-Datenschutz: Wer die kryptografischen Schlüssel hat, hat Zugang zu den Klartextdaten. Nur in Kombination mit einem unternehmensintern verwalteten Schlüsselmanagement stellen Unternehmen sicher, dass ihre Daten außerhalb des Geschäftsumfeldes für nicht autorisierte Nutzer unlesbar bleiben.

Das eperi Gateway verschlüsselt alle zu schützenden Informationen, bevor sie an die Geschäftsanwendungen zur Weiterverarbeitung und Speicherung übermittelt werden. Die Schlüssel, mit denen die Daten ver- und entschlüsselt werden, verbleiben ausschließlich beim Anwenderunternehmen und werden außerhalb der zu verschlüsselnden Daten und Systeme verwaltet. Damit löst das eperi Gateway ein Kernproblem beim Cloud-Datenschutz: Wer die kryptografischen Schlüssel hat, hat Zugang zu den Klartextdaten. Nur in Kombination mit einem unternehmensintern verwalteten Schlüsselmanagement stellen Unternehmen sicher, dass ihre Daten außerhalb des Geschäftsumfeldes für nicht autorisierte Nutzer unlesbar bleiben.Gerade Finanzdienstleister sollten auf die Austauschbarkeit der Algorithmen achten, um schnell und flexibel auf sich ändernde Prozess-, IT- und regulatorische Anforderungen sowie auf Sicherheitslücken reagieren zu können. Ansonsten müssen sie viel Zeit- und Personalaufwand in die Neuprogrammierung von Algorithmen stecken und laufen Gefahr, mit der Verschlüsselung nicht rechtzeitig auf dem aktuellen Stand zu sein. 3. Alleiniger Besitz der Schlüsselhoheit

Ein zentraler Lehrsatz für Datensicherheit in der Cloud lautet: „Wer den kryptografischen Schlüssel hat, besitzt die Zugriffsmöglichkeit auf die Daten“. Daher sollten die Generierung und Verwaltung der Schlüssel ausschließlich im eigenen Unternehmen erfolgen, Anfragen von Cloud-Anbietern zur Herausgabe der Schlüssel hingegen kategorisch abgelehnt werden. Dies betrifft auch die „Bring your own-Key“-Konzepte von Cloud-Providern, bei denen ein Schlüssel für eine bestimmte Operation jedes Mal neu angefordert wird, ohne ihn permanent zu speichern. Da die Ver- und Entschlüsselung der Daten immer im Speicher erfolgen, liegen diese – so kurz dieser Zeitraum auch sein mag – beim Cloud-Provider im Klartext vor. Diese Zeitspanne können Angreifer gezielt nutzen, um die hochkritischen Informationen und Schlüssel abzugreifen und für ihre eigenen Zwecke zu missbrauchen – für Banken und Versicherungen ein Horrorszenario! 4. Kein fremder Zugriff auf Klartextdaten

Finanzdienstleister sollten sich also klar darüber sein: Wenn sie die alleinige Kontrolle über ihre Daten behalten wollen oder müssen, dürfen sie zu keinem Zeitpunkt anderen den Zugriff gewähren. Es genügt also keineswegs, nur die Schlüsselhoheit in den Händen zu halten, sondern es muss auch sichergestellt sein, dass der Cloud-Anbieter niemals Zugriff auf die entschlüsselten Daten hat – auch nicht nur ganz kurz, nur im flüchtigen Speicher oder von Seiten ganz weniger Mitarbeiter.

Gängige Encryption-Lösungen im Visier

Doch welche der verfügbaren Encryption-Methoden werden den genannten Anforderungen an eine sichere Verschlüsselung gerecht? Diese Frage lässt sich bei einem Vergleich der gängigen Lösungen beantworten.

1. Standardlösungen von Anwendungs- und DatenbankherstellernEinige Anwendungs- und Datenbankhersteller, die die Dringlichkeit von Datensicherheit erkannt haben, bieten Standardlösungen zur Verschlüsselung an. Da es sich dabei um Closed-Source-Produkte handelt, lässt sich die Güte der Implementierung jedoch nicht überprüfen. Prinzipiell ist es bei diesen Lösungen von Nachteil, dass das Schlüsselmanagement sowie die Ver- und Entschlüsselung der Daten innerhalb der Anwendungen und Datenbanken durchgeführt werden. Das heißt konkret: Entweder werden die Schlüssel in dem Produkt abgelegt, das eigentlich geschützt werden soll, oder die Ver- und Entschlüsselung erfolgen dort. Folglich können auch die Anwendungs- und Datenbank-Administratoren auf die Daten im Klartext zugreifen. Tatsächlich jedoch sollte diese Möglichkeit ausschließlich einem kleinen Kreis von berechtigten Nutzern vorbehalten sein.

Elmar Eperiesi-Beck ist Gründer und Geschäftsführer der eperi GmbH, eines Anbieters von Cloud Data Protection-Lösungen. Seine Karriere begann er als Principal bei IBM Deutschland, wo er große multinationale Projekte in den Bereichen SAP, e-Business und Security leitete. Elmar Eperiesi-Beck gilt als Pionier von Lösungen zum Schutz kritischer Informationen in kommerziellen Internet-Anwendungen. 2003 begann er mit der Entwicklung des eperi Gateways, das die Basis aller eperi Cloud Data Protection-Lösungen darstellt.

Elmar Eperiesi-Beck ist Gründer und Geschäftsführer der eperi GmbH, eines Anbieters von Cloud Data Protection-Lösungen. Seine Karriere begann er als Principal bei IBM Deutschland, wo er große multinationale Projekte in den Bereichen SAP, e-Business und Security leitete. Elmar Eperiesi-Beck gilt als Pionier von Lösungen zum Schutz kritischer Informationen in kommerziellen Internet-Anwendungen. 2003 begann er mit der Entwicklung des eperi Gateways, das die Basis aller eperi Cloud Data Protection-Lösungen darstellt.Wenn bei der Software-Entwicklung spezielle Entwickler-Werkzeuge genutzt werden, müssen die Programmierer oft selbst für die Verschlüsselung der Daten sorgen. Daher werden entsprechende Sicherheitslösungen direkt in die Anwendung integriert – mit der Folge, dass die kryptografischen Schlüssel und die Verschlüsselung selbst Teil der Anwendung sind und von böswilligen Angreifern leicht geknackt werden können. Erschwerend kommt hinzu, dass sich die meisten Entwickler mehr mit den Fach- als den Sicherheitsfunktionen einer Software auskennen. Machen sie bei der Implementierung einer Sicherheitslösung auch nur kleinste Fehler, können daraus sehr große Sicherheitslücken entstehen. Zudem ergibt sich eine große Abhängigkeit vom Hersteller der Sicherheitslösung. 3. Hardware-Sicherheitsmodule (HSM)

Mit HSM können die Verschlüsselungsoperationen und das Schlüsselmanagement in physischen Geräten durchgeführt werden. Doch auch HSM allein schaffen es nicht, die kritischen Unternehmensinformationen ausreichend zu schützen. Denn es ist immer eine Anbindung an eine Anwendung erforderlich, die den HSM mitteilen muss, welche Daten zu verschlüsseln sind. Werden HSM bei Cloud-Anbietern eingesetzt, müssen die Informationen also zunächst unverschlüsselt empfangen werden, bevor die Verschlüsselung in der Hardware erfolgt. Auch in diesem Fall liegen die Daten für einige Momente beim Cloud-Provider im Klartext vor – für potenzielle Angreifer Zeit genug, um sich unerlaubten Zugriff zu verschaffen. 4. Verschlüsselungs-Gateways

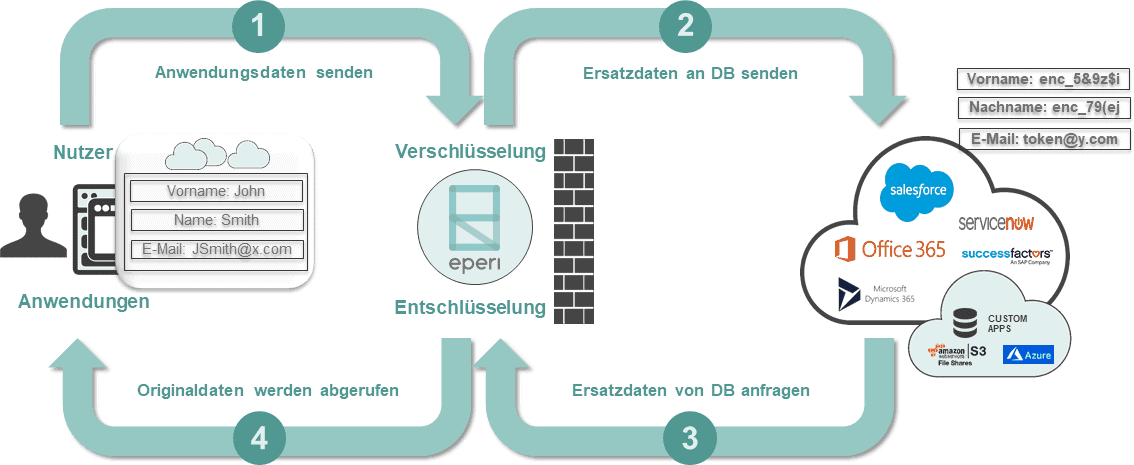

Mit Verschlüsselungs-Gateways hingegen können Cloud-Nutzer solche Angriffsszenarien vollständig vermeiden. Dies liegt daran, dass diese Sicherheitssysteme im Unternehmen als „Single Point of Control“ unabhängig von den Anwendungen verwaltet werden, in denen sich die zu schützenden Informationen befinden. Sobald die Daten das Gateway passiert haben und an den Cloud-Service übermittelt werden, sind sie verschlüsselt. Sie werden erst dann wieder entschlüsselt, wenn sie vom Cloud-Service zurückkehren.

eperi

Die Cloud-Anwendung hat also zu keinem Zeitpunkt Zugriff auf die Schlüssel oder Daten im Klartext hat – die Schlüssel verbleiben vollständig beim Anwenderunternehmen. Dort werden sie von speziellen Sicherheitsadministratoren verwaltet, die zwar die Nutzer bestimmen, die die Informationen im Klartext lesen dürfen, selbst aber keinen Zugriff auf Anwendung und Speicherort haben. Hinzu kommt, dass beim Einsatz von Verschlüsselungs-Gateways die Algorithmen flexibel ausgetauscht werden können, um schnell und einfach auf veränderte Anforderungen zu reagieren: für die überaus dynamische Finanzbranche ein unschätzbarer Vorteil.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/66349

Schreiben Sie einen Kommentar