100.000 neue FluBot Angriffe: Deutschland im Visier

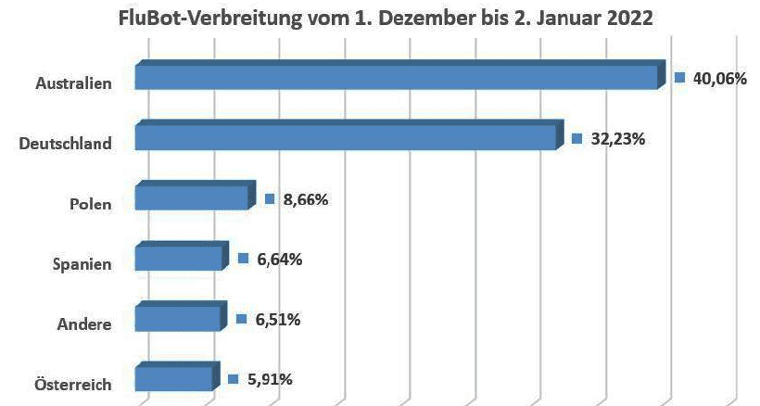

[speaker]Allein seit Ende Dezember hat Bitdefender über 100.000 Flubot-Angriffe registriert. Auffallend ist, wie stark Deutschland betroffen ist. Nur Australien war als einziges Land noch stärker betroffen. Die kriminellen Akteure passen ihre Kampagnen kontinuierlich an und locken mit neuen Inhalten. Auch verlagern sie den Schwerpunkt der Angriffe zwischen verschiedenen Ländern und Zeitzonen. Schwerpunkt sei jetzt Europa.

Bitdefender

Technisch bieten die Malware-Arten ein Arsenal von Kommandos. Dank diesen können die Hacker ganz einfach den Versand verschiedener Inhalte als SMS durch einen Command-and-Control-Server veranlassen. Die Host-Domains des „Droppers“ bleiben dabei gleich. Dadurch könnten die Cyber-Kriminellen flexibel nacheinander Kunden verschiedener Banken angreifen und Inhalte sowie Funktionalitäten anpassen.

Verschiedene FluBot-Köder

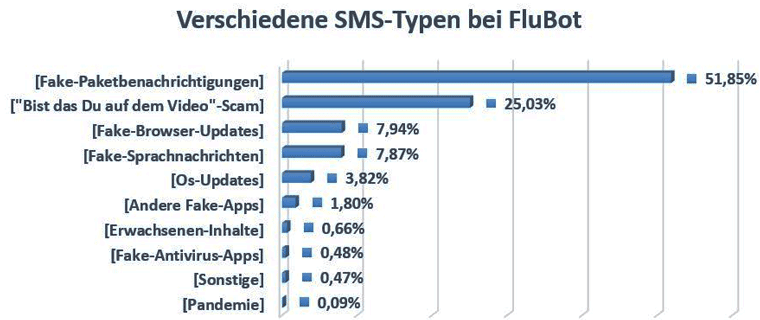

Hauptinhalt der bösartigen SMS, die die FluBot-Malware verbreiten, sind laut Bitdefender mit 51,85 % vermeintliche Nachrichten von Paket-Diensten, gefolgt von einem Betreff mit der Frage: „Bis das Du auf dem Video?“ (25,03 %). Dieses bekannte, bisher über den Facebook-Messenger ausgeführte Phishing wurde nun Teil einer FluBot-Phishing-Kampagne. Die Opfer würden zuerst eine SMS mit dem Betreff erhalten. Um das Video anschließend sehen zu können, werden sie dazu aufgefordert, ein vermeintliches Flash- oder Betriebssystem-Update zu installieren und erhalten so den Banking-Trojaner.

Bitdefender

Wechselnde Versandgebiete

Die FluBot-Operateure wechseln ihre Zielgebiete in auffällig kurzer Zeit – häufig bereits nach wenigen Tagen. Im Dezember war neben Australien die Kampagne auch in Deutschland (Platz 2 mit 32,23 %), Spanien, Italien und anderen europäischen Ländern aktiv.

Seit Januar verlagere sich der Schwerpunkt zunehmend auf Polen, die Niederlande und Rumänien. Insgesamt bleibe Deutschland, trotz des Rückgangs, aber weiter auf Platz zwei der Verbreitungsgebiete.

TeaBot verbreitet weiterhin App-Fälschungen und falsche QR-Codes – auch über Google Ads

Bitdefender (Website) beobachte anhand ihrer Telemetrie-Daten, wie über Google Play eine neue bösartige „QR Code Reader-Scanner App“ über 100.000 mal innerhalb eines Monats in 17 verschiedenen Varianten heruntergeladen wurde. Dabei handelt es sich höchstwahrscheinlich um einen hochverschlüsselten TeaBot Dropper. Die TeaBot-Attacke zeichne sich dadurch aus, vermeintlich nützliche Apps im Google Play Store anzubieten. Alternativ tarnt sie sich als falsche Version beliebter Apps, um dann bei Download als Dropper die Malware zu installieren. Die QR-Scanner-App verbreite sich vor allem in Großbritannien, und das auch über Google Ads.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/134038

[/speaker-mute]

Schreiben Sie einen Kommentar