Evilnum-Hacker attackieren gezielt FinTechs

Die IT-Security-Experten von Eset haben neue Erkenntnisse zum Schadprogramm Evilnum gewonnen. Mit Version 4.0, die seit Mai zum Einsatz kommt, wird installierte Anti-Malware-Software noch raffinierter umgangen. Primäres Ziel der Kriminellen sind FinTechs in der EU und Großbritannien.

Eset

Bereits seit 2018 haben IT-Security-Experten die Schadsoftware Evilnum im Blick. Bisher war aber nur wenig über die Gruppe dahinter bekannt“, so Matias Porolli, der die Untersuchung von Evilnum bei Eset leitet. Nach seiner Erkenntnis haben sich deren Werkzeuge und die genutzte Infrastruktur enorm weiterentwickelt. Die Hacker setzen aktuell nicht nur auf selbst entwickelten Schadcode, sondern kombinieren diesen auch mit Tools, die von einem Malware-as-a-Service Anbieter erworben wurden.

Finanzinformationen als Ziel

Die Aufgabe von Evilnum ist offensichtlich: Der Schädling sucht nach Kreditkarteninformationen, Adress- und Ausweisdaten sowie Tabellenkalkulationen und Dokumenten mit Kundendaten, Investitionen oder Handelsgeschäften. Selbst interne Präsentationen sind von Interesse. Per Keylogger und Screenshots versucht die Malware Zugangsdaten auszuspähen.

Eset

Darüber hinaus sammelt Evilnum auch IT-bezogene Informationen wie beispielsweise VPN-Konfigurationen, Zugangsdaten zu E-Mail-Accounts und Software-Anwendungen und Google-Chrome-Cookies. Im schlimmsten Fall können die Angreifer vermeintlich sichere Kommunikationskanäle korrumpieren und Sicherheitsmaßnahmen aushebeln. Dabei wurde die Schadsoftware von Generation zu Generation raffinierter – und damit gefährlicher.

Bekannte Infektionswege

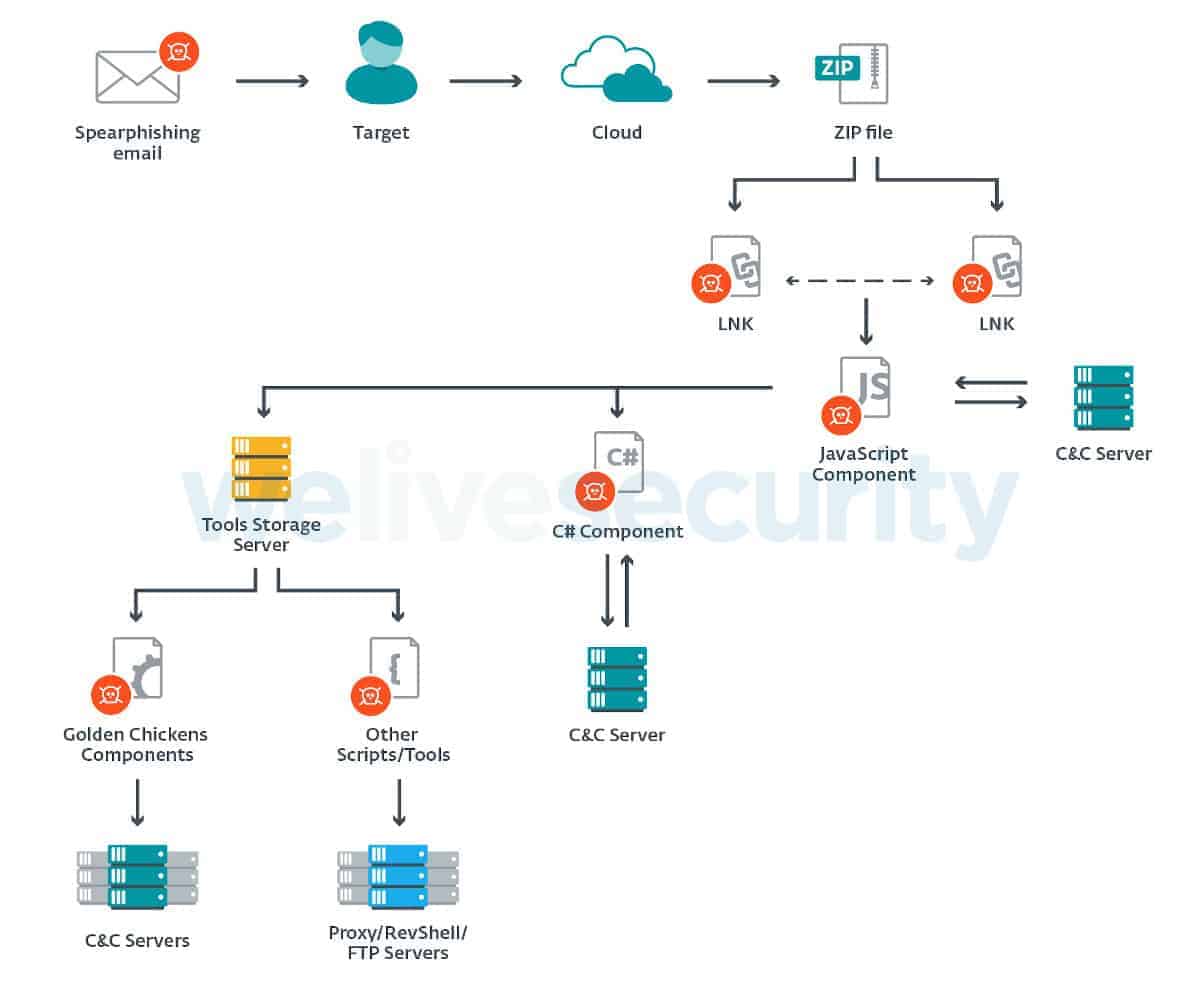

Den Weg ins Unternehmen suchen die Hacker mittels Spearphishing-E-Mails, meist an Vertreter des technischen Supports und an Kundenbetreuer gerichtet, die regelmäßig Ausweispapiere oder Kreditkarten von ihren Kunden erhalten. Laut Eset sind vornehmlich FinTechs, die beispielsweise Plattformen und Tools für den Online-Handel von Aktien anbieten, betroffen. Der Fokus liege auf Firmen in Großbritannien und der EU, jedoch sind auch Angriffe auf FinTechs in Kanada und Australien bekannt.

Die Mail verweist per Link auf eine ZIP-Datei, die auf Google Drive gehostet wird. Dieses Archiv enthält mehrere Verknüpfungsdateien, die eine schädliche Komponente ausführen und gleichzeitig ein gefälschtes Dokument zur Tarnung anzeigen.

Bunter Strauß an Angriffsvektoren

Ein Teil des Angriffs stützt sich auf die Tatsache, dass in Windows Dateierweiterungen für bekannte Dateitypen standardmäßig ausgeblendet sind. Mittels „doppelter“ Erweiterungen können sich so ausführbare Programme als scheinbar harmlose Bilddateien tarnen. Aufmerksame Nutzer können allerdings erkennen, dass es sich eigentlich um Shortcuts handelt. Werden diese angeklickt, läuft im Hintergrund der Schadcode ab, während dem Anwender das erwartete Bild – meistens Fotos von Kreditkarten, Ausweisdokumenten oder Rechnungen mit Adressnachweis – angezeigt wird.

Die erste Phase des Angriffs beruht auf JavaScript-Code, der wiederum weitere Komponenten von einem Command&Control-Server (C&C) nachlädt. Darunter befindet sich eigener Evilnum-Code in C#, sowie ActiveX-Komponenten der Malware-Anbieter Golden Chickens und Python-basierende Tools.

Eset

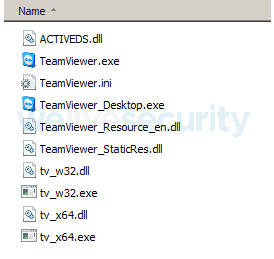

In der jüngsten Version des Schädlings wird eine Windows-Installer-Datei (.msi) ausgeführt, die mehrere Malware-Komponenten, teils als Windows-DLL und .Net-Framework-Bibliotheksdateien, installiert. In der Folge werden weitere – teils bereits bekannte – Spionage-Tools nachgeladen und gestartet. Eset führt unter anderem TerraLoader, More_eggs, eine „TerraPreter“ getaufte Meterpreter-Instanz sowie TerraStealer und TerraTV auf, darüber hinaus teils öffentlich verfügbare Tools wie LaZagne, IronPython, Bypass-UAC, Mail PassView oder ProduKey. Auf diese Weise erhält der eigentliche Schädling Zugang zu zahlreichen Systeminfos und -routinen, die wertvolle Informationen preisgeben.

Detaillierte Infos für Admins

Interessierte Unternehmen finden auf der deutschsprachigen Eset-Website WeLiveSecurity eine ausführliche Darstellung der Erkenntnisse über Wirkungsweise und Komponenten der Evilnum-Schadsoftware. Hier finden sich auch Angaben zum C&C-Server, der zur Steuerung der Malware eingesetzt wird, und einen weiterführenden Link zum GitHup-repository von Eset mit einer umfassenden Liste von Kompromittierungsindikatoren (IoCs) und Samples. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/108932

[/speaker-mute]

Schreiben Sie einen Kommentar