Mail-System der Europäischen Bankenaufsicht nach Exchange-Hackerangriff offline

Der massive Angriff auf Microsoft Exchange-Server hat in Europa mit der EBA ein erstes prominentes Opfer gefordert. Inzwischen steigt die Zahl der gefundenen Lücken: Statt vier sind nun bereits sieben Patches einzuspielen – und es gibt noch weiteres zu beachten.

Pete Linforth / Pixabay, Microsoft

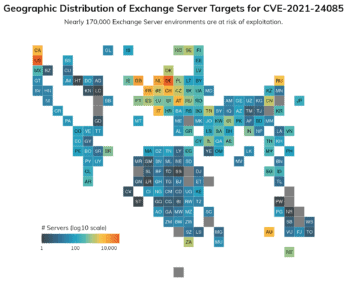

Mindestens 60.000 Exchange-Server in den USA wurden innerhalb weniger Tage gehackt, weltweit sollen es bereits über 170.000 sein – davon eine fünfstellige Zahl in Deutschland. Betroffen sein können alle Unternehmen, die Microsofts Exchange Server einsetzen – von den aktuellsten Releases bis zurück zur Version 2010. Auch die Finanzbranche bildet hier keine Ausnahme.

Die US-amerikanische Sicherheitsbehörde CISA hat eine deutliche Warnung veröffentlicht, die mit umfangreichen technischen Details zum Angriff aufwartet. Auch das FBI hat sich des Falles angenommen und fordert Betroffene auf, sich zu melden. Nach einer ersten Warnung am 5. März hat das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) am 8. März eine verschärften Cyber-Sicherheitswarnung herausgegeben (PDF).

Forensische Untersuchung eingeleitet

Die EBA hatte vergangenen Sonntag selbst die Attacke öffentlich gemacht. Demnach habe die Behörde in enger Zusammenarbeit mit ihrem IKT-Provider, einem Team von Forensikern und anderen relevanten Stellen umgehend eine umfassende Untersuchung eingeleitet und zur Sicherheit alle E-Mail-Systeme offline genommen.

Konkrete Schäden können bislang nicht benannt werden. Es bestehe jedoch die Gefahr, dass die Eindringlinge über die auf den Servern gespeicherten E-Mails Zugriff auf persönliche Daten erhalten haben. Die EBA arbeitet daran, herauszufinden, auf welche Daten, wenn überhaupt, zugegriffen wurde. Gegebenenfalls werde die Behörde Informationen über Maßnahmen zur Verfügung stellen, die Betroffene ergreifen können, um mögliche negative Auswirkungen abzumildern, so die Mitteilung der EBA.

Massive Angriffswelle weltweit

Am 27. Februar gegen 0:00 Uhr (GMT) startete eine umfassende Angriffswelle gegen die Microsoft Exchange Mailserver, berichten die Sicherheitsforscher von Rapid7 in ihrem Blog. Offensichtlich wurden weltweit von den Hackern auf breiter Front Mailsysteme gescannt, um verwundbare Server zu finden und zu infiltrieren. Insbesondere von drei IP-Adressen gingen diese Scans aus: 165.232.154.116, 157.230.221.198 und 161.35.45.41.

Rapid7

Sobald die Angreifer – sie sollen der chinesischen Gruppe „Hafnium“ angehören – ein verwundbares System identifizierten, folgten eine Reihe von Aktionen mit dem Ziel, per Webshell eine von außen erreichbare Backdoor zu installieren. Rapid7 stellt dazu detaillierte Infos zur Verfügung.

Fußangeln und Stolpersteine

Am 2. März stellte Microsoft ein kumulatives Update zur Verfügung und informierte die Anwender über vier Zero-Day-Lücken, verbunden mit der dringenden Aufforderung, die Systeme umgehend abzusichern. Patches gab es sowohl für die Exchange Server 2013 bis 2019, als auch für den eigentlich nicht mehr unterstützten Exchange Server 2010, der allerdings immer noch von einer erheblichen Anzahl von Unternehmen eingesetzt wird. Doch auch wer sofort tätig wurde, hat nun nicht unbedingt ein sicheres System. Dafür gibt es mehrere Gründe.

- Zeitverzug: Wie sich aus der Timeline des Security-Experten Brian Krebs ergibt, waren die ersten Sicherheitslücken schon seit Anfang Januar bekannt und wurden an Microsoft gemeldet. Möglicherweise sind also bereits vor dem 27. Februar 2021 erste Systeme gehackt worden. Dies ist sogar wahrscheinlich, denn sicherlich haben die Cyberkriminellen ihre Methoden zunächst an einzelnen Systemen getestet und optimiert, bevor der Großangriff erfolgte.

- Patch ja, Reinigung nein: Microsoft stellte die Patches erst am 2. März 2021 zur Verfügung – da lief die Angriffswelle bereits den vierten Tag. Dementsprechend waren zu diesem Zeitpunkt bereits etliche Systeme infiziert, sprich: mit einer Backdoor versehen. Die Patches verhindern zwar, dass die Angriffe erneut über die nun bekannten Schwachstellen auf die Systeme gelangen. Aber diese Absicherung beeinträchtigt nicht eine eventuell bereits installierte Hintertür – die lässt die Hacker weiterhin auf die Systeme.

- Das „Kleingedruckte“: Als möglicher Stolperstein erweist sich die Rechteverwaltung auf den Servern. Unproblematisch ist der Weg über das automatisierte Windows Update und Windows Server Update Services (WSUS). Aufgrund zahlreicher Probleme mit automatischen Updates in den vergangenen Jahren sind jedoch zahlreiche Administratoren dazu übergegangen, Updates nur manuell einzuspielen. Wie sich inzwischen gezeigt hat, ist einer ganzen Reihe IT-Verantwortlicher allerdings nicht bewusst, dass dazu stets die Option „Als Administrator ausführen“ zwingend erforderlich ist – Microsoft weist inzwischen nochmals explizit darauf hin. Wird dies nicht beachtet, können betroffene Serverdienste nicht gestoppt und aktualisiert werden. Das Update scheint zwar durchzulaufen – tatsächlich bleiben die Lücken jedoch weiterhin offen.

- Ende nicht absehbar: Zunächst waren vier Sicherheitslücken im jüngsten Sicherheitsbulletin aufgeführt, die mit dem kumulativen Update geschlossen werden mussten. Inzwischen werden im Umfeld des aktuellen Angriffs bereits sieben Lücken benannt. Deshalb hat Microsoft am 8. März weitere Patches veröffentlicht. Es könnten durchaus noch weitere dazukommen. Administratoren sollten sich deshalb nicht vorzeitig in Sicherheit wiegen, sondern weiterhin die entsprechenden Sicherheitshinweise verfolgen und zeitnah neue Updates einspielen.

- Wer zu spät kommt: Microsoft hat inzwischen das Powershell-Prüfskript Test-ProxyLogon.ps1 auf GitHub bereitgestellt. Das Skript prüft diverse Exchange- und Windows-Logs auf Spuren der Angreifer – zumindest auf den Exchange-Servern 2013 bis 2019. In die Röhre schauen hier die Nutzer des Exchange-Servers 2010 – dieser ist zu alt, um ihn mit dem PS-Skript prüfen zu können.

Möglicherwiese installierte Webshells erkennt der Microsoft Defender dank der inzwischen angepassten Signaturdateien. Wer den nicht einsetzt, bekommt trotzdem kostenlose Unterstützung des Software-Herstellers in Form des Microsoft Support Emergency Response Tools (MSERT), das hier zum Download bereitsteht. Tipps zur Anwendung des Tools liefert unter anderem die Website Bleeping Computer. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/118368

[/speaker-mute]

Schreiben Sie einen Kommentar