Verteidiger oder Komplize? – DDoS-Attacken abwehren, anstatt sie zu verstärken

Infoblox

Distributed Denial of Service-, kurz DDoS-Attacken gehören leider zum Alltag der Finanzdienstleister. Dabei versuchen die Angreifer die Rechenkapazität der Opfernetzwerke mit möglichst vielen, gleichzeitigen Anfragen zu überlasten. Immer wieder schaffen sie es, mit dieser einfachen Methode großen Schaden anzurichten. Egal ob Fiducia & GAD (heute Atruvia) oder DKB. Große RZs und Institute, für die eine DDoS-Attacke nicht viel mehr als eine Unannehmlichkeit sein sollte, mussten Ausfälle hinnehmen. Aber woran liegt das? Unterschätzen sie die Gefahr „nur“ und werden nachlässig? Oder öffnen sie den Tätern gar ungewollt Tür und Tor? Sogenannte „Amplification“- und „Reflection“-Angriffe können bei fehlendem Schutz für große Ausfälle sorgen. Doch Unternehmen können handeln.

von Steffen Eid, Infoblox

Gibt es einen erfolgreichen DDoS-Angriff, überschlagen sich die Medien mit Schlagzeilen, warum DDoS weiterhin eine starke Angriffsmöglichkeit bleibt und das Datenvolumen der Angriffe immer weiter zunimmt. Fast möchte man meinen, dass den Kriminellen unendliche Ressourcen zur Verfügung stehen.Immer dieselbe Leier.“

Und doch hofft man, dass ihr Datenvolumen durch die Menge an Geräten, die sie ins Botnet bringen konnten, gedeckelt ist. Diese Hoffnung wird aber schnell zerstört. In einer Gesellschaft, in der jede IoT-Glühbirne Anfragen senden kann, erscheint das Potenzial der Botnets gar unerschöpflich. Aber auch abseits der schieren Masse rüsten Angreifer auf. Mit sogenannten „Amplification“- und „Reflection“-Attacken genügen schon wenige Ressourcen, um großen Schaden anzurichten.

Was ist ein Amplification-Angriff?

Ein Amplification-Angriff ist eine Variante von DDoS-Attacken, bei der schon eine kleine Anfrage eine lange Antwort nach sich zieht. Die DNS-Anfrage eines Benutzers nach „isc.org/ANY“ ist beispielsweise nur 44 Bytes lang. Die Antwort hingegen ist knapp 93-mal so groß, nämlich 4077 Bytes. Mit den richtigen Anfragen können Cyberkriminelle das Netzwerk des Opfers also mit einem Bruchteil der Leistung in Schach halten!

Durch die Überflutung des Servers mit Anfragen, die solche langen Antworten erfordern, kann selbst ein schwacher Computer einen DNS-Server überlasten.

So ist selbst ein kleines Botnet fähig, die Server eines Unternehmens effizient lahmzulegen. Auf der DNS-Ebene funktioniert diese Verstärkung sehr gut, wenn man sich nicht dagegen schützt.“

Steffen Eid ist Manager, Solution Architects für Central Europe bei Infoblox (Webseite). Als gelernter Fachinformatiker kennt er die Branche von der Pike auf. Seit 2016 begleitet er Infoblox auf der Reise vom Netzwerkmanagement unternehmen zum SaaS-Anbieter für DDI-basierte Netzwerk- und Security-Lösungen.

Steffen Eid ist Manager, Solution Architects für Central Europe bei Infoblox (Webseite). Als gelernter Fachinformatiker kennt er die Branche von der Pike auf. Seit 2016 begleitet er Infoblox auf der Reise vom Netzwerkmanagement unternehmen zum SaaS-Anbieter für DDI-basierte Netzwerk- und Security-Lösungen. …und was ist ein Reflection-Angriff?

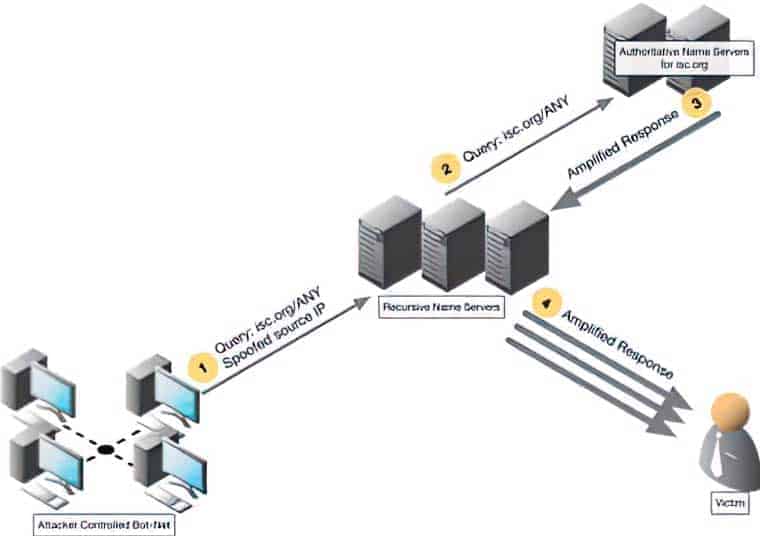

Bei einem Reflection-Angriff werden Anfragen gesendet, die so aussehen, als kämen sie vom Opfer des Angriffs selbst. Die Antwort (oft eine umfangreiche, amplifizierte Antwort) wird an das Opfer gesendet, das überhaupt keine Anfrage gestellt hat. Dazu sendet der Angreifer eine Anfrage an einen rekursiven Nameserver mit einer gespooften Quell-IP-Adresse. Anstelle seiner echten IP-Adresse gibt er die Ziel-IP-Adresse (des Opfers) als Quell-IP-Adresse an. Der rekursive Nameserver übernimmt dann die Arbeit, ruft die Antwort auf die Anfrage vom autoritativen Nameserver ab und sendet die Antwort an das arglose Opfer.

Wie schon angedeutet, sind vor allem Kombinationen aus beiden Methoden verheerend. Richtig orchestriert sorgt der autoritative Nameserver für die Verstärkung und der rekursive Nameserver für die Reflexion. So kann der Angreifer sogar zwei verschiedene Opfer gleichzeitig angreifen. Außerdem wird das Opfer des Amplification-Angriffs eventuell denken, dass es vom zweiten Opfer angegriffen wurde, was zu noch mehr Chaos führen kann.

Infoblox

- Ein vom Angreifer kontrolliertes Botnet sendet DNS-Anfragen mit einer gespooften IP-Adresse des Opfers an rekursive Nameserver.

- Rekursive Nameserver folgen dem Standard-DNS-Pfad und senden die Anfrage an andere autoritative Nameserver.

- Rekursive Nameserver erhalten die (verstärkte) Antwort von autoritativen Servern.

- Rekursive Nameserver senden die (verstärkte) Antwort an das Opfer, dessen IP-Adresse in der ursprünglichen Abfrage als Quelladresse angegeben war.

… aus dem eigenen Unternehmen

Gegen das Konzept von „Amplification“- und „Reflection“-Attacken lässt sich nur schwer vorgehen. Denn es wird immer Anfragen geben, die lange Antworten nach sich ziehen. Trotzdem können sich Unternehmen schützen. Und man muss es ehrlich sagen:

Unternehmen, die dies nicht tun, könnten den Angreifern auch direkt ein größeres Botnet sponsoren.“

Das Ergebnis wäre dasselbe: Man wird zum Komplizen der Angreifer.

Eine gerne genutzte Schwachstelle der Cyberkriminellen ist das Network Time Protocol (NTP). Da es das User Datagram Protocol (UDP) verwendet, ist NTP anfällig für Spoofing. Darüber hinaus kann eine Fehlkonfiguration im Netzwerk dazu führen, dass Unternehmensinfrastrukturen als unfreiwillige Teilnehmer eines DDoS-Angriffs verwendet werden, beispielsweise indem auf Anfragen nach NTP-Aktualisierungen geantwortet wird und die Antwort an einen Opfer-Host gesendet wird, der dann mit der NTP-Datenflut überlastet wird – der klassische „Reflection“ Angriff. Der Befehl „monlist“ aus einer älteren Version von NTP gibt zum Beispiel die Liste der letzten 600 Hosts zurück, die sich mit dem Server verbunden haben. Neben der riesigen Antwort können Hacker diese Informationen nutzen, um ein Netzwerkprofil des Ziels zu erstellen. Hier hilft schon das einfache Update auf die neueste NTP-Version, um diese Schwachstelle zu umgehen.

Aber Updates alleine reichen nicht. Moderne DNS-Verteidigungs-Tools bieten sogenannte Threat-Mitigation-Regeln, die zum Tragen kommen, wenn beispielsweise NTP aktiv ist. Mit diesen Regeln wird sichergestellt, dass die DNS-Infrastruktur nicht zur Verstärkung und Teilnahme an NTP-Angriffen verwendet wird. Dazu werden die NTP-Antworten überwacht und die Threat Mitigation kann sie verwerfen, wenn die Paketrate abnormal erscheint, und somit die Wahrscheinlichkeit hoch ist, dass das Netzwerk grade Opfer eines Angriffs wird. Wenn also zum Beispiel eine Quell-IP-Adresse mehr Pakete als den vordefinierten Wert sendet, blockiert die Appliance den gesamten Datenverkehr dieser Quelle für einen bestimmten Zeitraum.

Der Schutz vor solchen Attacken ist also kein Hexenwerk und kann teils automatisiert geschehen.“

Moderne DDoS-Threat-Mitigation schützt hier zwar nicht vor der Kreativität der Angreifer, mit wenigen Ressourcen große Angriffe durchzuführen, aber es hilft dabei, diese zu erkennen und zu bekämpfen. Unternehmen, die es nicht schaffen, diese Angriffe abzuwehren, laufen durch die genannten Methoden nicht nur Gefahr, Opfer der Kriminellen, sondern auch ungewollte Komplizen zu werden.Steffen Eid, Infoblox

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/128690

[/speaker-mute]

Schreiben Sie einen Kommentar