SAP HANA: Kritische Sicherheitslücke entschärfen

Olivier Le Moal/bigstock.com

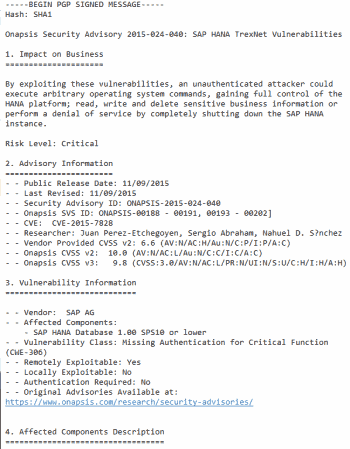

Onapsis hat am 9.11. in der “Fulldisclosure mailing list” 21 kritische Sicherheitslücken in SAP HANA gemeldet, für die SAP tags zuvor den Sicherheitspatch “SAP Security Note 2165583” bereit stellt. Nach eigenen Angaben habe Onapsis damit eine Lücke gefunden, über “eine beispiellose Zahl von Sicherheitslücken” beschreibt. Diese betreffen alle SAP HANA-basierten Applikationen.

Seclists.org

Es sei das erste Mal, dass Empfehlungen mit dem höchsten Risiko für SAP HANA veröffentlicht wurden. Zudem handele es sich dabei um die bisher höchste Zahl an bisher bekannt gegebenen Sicherheitslücken für SAP HANA. Unterbleiben die notwendigen Systemkonfigurationen, können nicht authentifizierte Angreifer die vollständige Kontrolle über verwundbare SAP HANA-Systeme übernehmen sowie Geschäftsinformationen stehlen, löschen oder ändern. Darüber hinaus sind sie in der Lage, die gesamte SAP-Plattform herunterfahren oder geschäftliche Schlüsselprozesse unterbrechen.

8 x hohes Risiko, 7 x mittleres Risiko

Die von Onapsis veröffentlichten HANA-Sicherheitsempfehlungen betreffen acht kritische Schwachstellen, sechs davon mit hohem Risiko und sieben mit einem mittlerem Risiko. Viele der kritischen Schwachstellen stehen in Verbindung mit den TrexNet-Schnittstellen im Kern der HANA-Software, die die Kommunikation zwischen Servern in Hochverfügbarkeits-Umgebungen steuern und großvolumige Geschäfte unterstützen.

Handlungsempfehlung

Einige dieser Schwachstellen lassen sich nicht durch das Einspielen von Patches beheben und der betroffene TrexNet-Service kann dann nicht heruntergefahren werden. Eine saubere, korrekt implementierte Rekonfiguration des Systems ist in diesen Fällen die einzige Abwehrmöglichkeit. Zusätzlich zum Verarbeiten der veröffentlichten SAP-Sicherheitshinweise empfiehlt Onapsis Research Labs SAP-Kunden folgende Schritte:

1. TrexNet-Kommunikation korrekt konfigurieren: Daten-übertragung ist essenziell für die Funktion von SAP HANA in Hochverfügbarkeitsumgebungen. Diese Kommunikation muss über Netzwerke stattfinden, die von Endanwendern isoliert sind und auf die von keinem anderen Netzwerk aus zugegriffen werden kann. Zudem ist sicher zu stellen, dass auf der Transportebene sowohl eine Verschlüsselung als auch eine Authentifizierung sauber installiert sind. Wenn nur eine SAP HANA-Instanz eingerichtet ist, dürfen alle TrexNet-Schnittstellen nur mit der Localhost-Netzwerkschnittstelle kommunizieren. 2. Überwachen der Benutzeraktivität: Einige der kritischen Sicherheitslücken können von legitimierten Anwendern und Hackern ausgenutzt werden, die versuchen, sich mit den verwundbaren Komponenten zu verbinden (SQL und HTTP). Der HTTP-Datenverkehr ist auf ungewöhnliche Aktivitäten ebenso zu überprüfen wie die HTTP- und die SQL-Logs auf auffällige Eingaben. 3. Detection und Response: Wichtig ist auch im Bereich SAP eine umfassende Informations-Sicherheitsstrategie. Nur dies stellt ein durchgängiges Monitoring von SAP- und SAP HANA-Systemen sicher und liefert relevante Echtzeitinformationen an vorhandene SIEM- oder GRC-Tools.Die verbleibenden kritischen Sicherheitslücken, die nicht in Verbindung mit dem TrexNet-Protokoll stehen, sollten entsprechend den SAP Security Notes gepatched werden. Für die beschriebenen Schwachstellen hat SAP folgende Security Notes veröffentlicht: 2165583, 2148854, 2175928, 2197397 und 2197428.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/22665

Schreiben Sie einen Kommentar