EU-DSGVO: 2017 letzte Chance auf IT-Compliance für Banken und Versicherer

Delphinx

Risikomanagement zählt zum Geschäftsalltag. Ganz anders sieht es beim Thema Datenschutz aus. Am 25. Mai 2018 tritt die neue EU-Datenschutzgrundverordnung (EU-DSGVO) mit verschärften Regeln in Kraft. Werden dann personenbezogene Daten von EU-Bürgern gestohlen, drohen den betroffenen Unternehmen hohe Geldbußen. Für die Finanzindustrie heißt das: Tempo machen bei der Umstellung.

von Roy Schultheiß, Head of Technology, Delphix

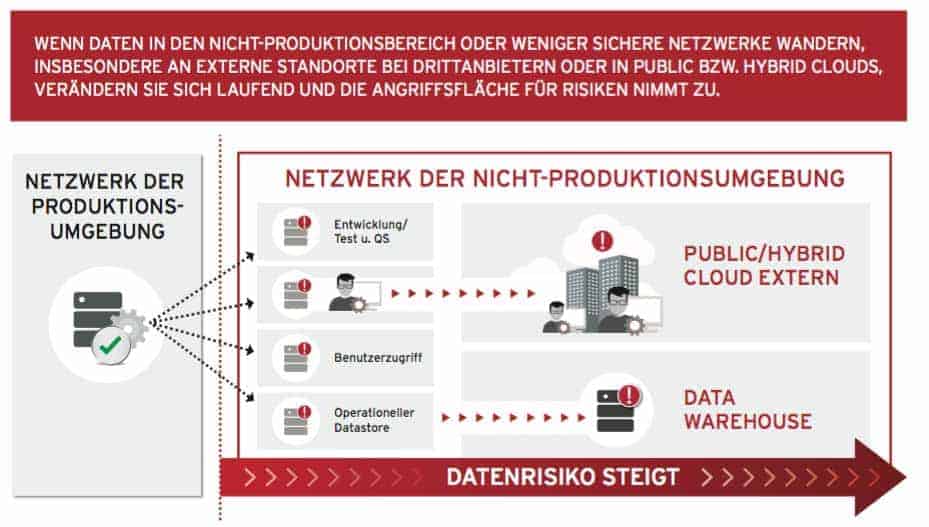

Häufig befinden sich unzählige unmaskierte Kopien der Produktionsdaten in den verschiedenen Systemlandschaften. Das betrifft beispielsweise Bereiche wie Test, Entwicklung, Datenanalyse/BI, oder das Berichtswesen. In diesen sogenannten Nicht-Produktionsumgebungen werden rund 90 Prozent aller Daten gespeichert. Im Vergleich zur Produktion sind diese Umgebungen jedoch meist weitaus geringer geschützt. Zudem sind Entwickler und Tester häufig in der Lage, sich direkt in Datenbanken einzuloggen und so auf alle Daten zuzugreifen.Für Unternehmen ein gewaltiges Compliance- und Sicherheitsrisiko: Stehlen Mitarbeiter Daten, oder dringen Hacker in Systeme ein, erhalten sie Zugriff auf sensible Geschäftsdaten.“

Hohe Strafen bei Datenverlust

Schützen Unternehmen ihre Daten nicht ausreichend, drohen durch die neue Verordnung künftig hohe Strafen. Diese können bis zu vier Prozent des weltweiten Umsatzes betragen. Banken und Versicherungen sind daher gefordert, sensible Daten außerhalb der Produktionsumgebung ausfindig zu machen und sicherzustellen, dass sie maskiert sind. Tritt dann ein Datendiebstahl ein, lässt sich mit den Daten nichts mehr anfangen. Betroffene Unternehmen können so hohen Strafen entgehen. Zudem entfallen Meldepflichten an die Aufsichtsbehörden und an die Personen, deren Daten gestohlen wurden.

Delphinx

Datenmaskierung findet heute zuweilen schon statt. Die Herausforderung liegt jedoch darin, die Daten hunderter oder sogar tausender Anwendungen zu maskieren. Eine Herkulesaufgabe, die zeit- und kostenintensiv ist. IT-Projekte verzögern sich dadurch. Außerdem gehen Verantwortliche häufig Risiken ein, da es unmöglich ist, alles mit traditionellen Methoden zu maskieren. Moderne Plattformen ermöglichen es Unternehmen hingegen, Datenmaskierung und Datenvirtualisierung miteinander zu kombinieren. Virtuelle maskierte Kopien lassen sich so binnen Minuten bereitstellen und beliebig häufig vervielfältigen.

Was genau ist Datenmaskierung?

Bei Datenmaskierung handelt es sich um den faktischen Standard für die Pseudonymisierung. Mit diesem Verfahren lassen sich sensible Daten durch fiktive, aber realistische Daten ersetzen. Dadurch behalten sie ihren Wert für den Einsatz in Nicht-Produktionsumgebungen bei. Für Angreifer sind die so veränderten Daten jedoch wertlos.

Alternative Ansätze wie die Verschlüsselung können diesen Anspruch in wichtigen Bereichen nicht erfüllen. Gelingt es Hackern, an den Chiffrierschlüssel zu gelangen, ist der Schutz hinfällig. Dafür verwenden sie Methoden wie Social-Engineering, kombiniert mit gefälschten Identitäten. Aber auch Mitarbeiter, die dem Unternehmen schaden wollen, können sich Zugang zu Chiffrierschlüsseln beschaffen – und damit zu einer Insider-Bedrohung werden. Der größte Nachteil wird damit offensichtlich: Verschaffen sich Angreifer die Schlüssel, können sie alle Verteidigungslinien überwinden. Im Gegensatz dazu werden sensible Daten bei der Datenmaskierung unwiederbringlich verändert. Dadurch lässt sich das Risiko durch Insider- und Outsider-Bedrohungen gleichermaßen eliminieren.

Roy Schultheiß leitet als Head of Technology das Solutions Engineering Team bei Delphix in der DACH-Region. Er hat langjährige Erfahrung in der Entwicklung und Implementierung datenbankgestützter Anwendungen. Heute unterstützt Roy Schultheiß Unternehmen beim Einsatz von IT-Lösungen, um Software-Release-Zyklen zu verkürzen.

Roy Schultheiß leitet als Head of Technology das Solutions Engineering Team bei Delphix in der DACH-Region. Er hat langjährige Erfahrung in der Entwicklung und Implementierung datenbankgestützter Anwendungen. Heute unterstützt Roy Schultheiß Unternehmen beim Einsatz von IT-Lösungen, um Software-Release-Zyklen zu verkürzen.Datenbereitstellung – bloß nicht manuell

Viele Ansätze der Datenbereitstellung laufen manuell ab. Dies verschlingt wertvolle Ressourcen und erfordert eine aufwendige Koordination durch mehrere Teams. So verbringen Unternehmen Tage oder sogar Wochen damit, Daten aus der Produktion für andere Umgebungen bereitzustellen. Darüber hinaus kann es weitere Tage in Anspruch nehmen, die Daten in diesen Umgebungen zu verfremden. Danach müssen die Daten gegebenenfalls mehrere Male in Projekten aktualisiert werden, wobei der Prozess immer wieder von neuem beginnt.

Erschweren solch manuelle Bereitstellungsprozesse die Maskierung und verzögern so die Projekte, geben Unternehmen ihre Bemühungen im Extremfall komplett auf. Die Datenmaskierung sollte daher zu einem integrierten und automatisierten Teil der Bereitstellung werden.

Virtuell und synchron

Bei einem modernen Virtualisierungsansatz werden Daten einmalig aus der Produktionsumgebung erfasst und bilden die Masterkopie. Sie synchronisiert sich anschließend mit der Produktion nur noch anhand der Änderungsdaten. Die bestehenden Daten überschreibt das System erst nach einer vordefinierten Aufbewahrungsfrist. Dadurch entsteht ein rollendes Archiv, das einen historischen Blick auf die Produktionsdaten ermöglicht.

Die vorliegenden, aktuellen Datenkopien lassen sich einmalig maskieren. Danach stellt sie das System als virtuelle Duplikate in einem Bruchteil der Zeit bereit. Außerdem kommen die virtuellen Duplikate mit viel weniger Speicherplatz aus, als ihre althergebrachten, physischen Gegenstücke. Unternehmen behalten so die vollständige Kontrolle über Datenkopien aus der Produktion. Da sie nur mit einer einzigen realen Kopie und nicht mit mehreren hunderten arbeiten, reduzieren sie zudem die Angriffsfläche für Eindringlinge. Der Zugriff auf die physischen Daten über virtuelle Kopien wird transparent dargestellt.

Fazit: Ohne IT-Automatisierung keine Chance

Um die Anforderungen der EU-DSGVO umzusetzen, erfordert es zügiges sowie planvolles Handeln. Dabei spielt Technologie eine maßgebliche Rolle: Mit ihr lassen sich Daten einmalig maskieren und anschließend beliebig oft als virtuelle Kopie bereitstellen. Nur so besteht die Chance, sowohl die Umstellung zu schaffen als auch einen effizienten IT- und Geschäftsbetrieb zu ermöglichen, der darüber hinaus den neuen Datenschutzanforderungen standhält.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/46019

[/speaker-mute]

Schreiben Sie einen Kommentar