Banking Trojaner – Organisatorische und technische Maßnahmen zum Schutz der IT-Systeme der Banken

Check Point

Mobile Payment, Blockchain, FinTechs und die Herausforderungen der digitalen Transformation stellen die Banking-Welt auf den Kopf. Alle Prozesse in der Finanzindustrie vom Geldabheben über Transaktionen bis hin zur Kreditvergabe unterliegen großen Veränderungen des digitalen Wandels. Die Sicherheit von IT-Systemen spielt in dieser Branche naturgemäß eine sehr wichtige Rolle. Finanzinstitute müssen immer höhere Sicherheitsstandards erfüllen, gerade auch in der IT – denn auch die Bedrohungslandschaft wächst, wie aktuell ein Vorfall in Brasilien belegt. Ein Beispiel dafür sind Banking-Trojaner.

von Mirco Kloss, Threat Prevention Evengelist bei Check Point

Cyberkriminelle werden immer professioneller und die Raubzüge immer größer. Ob Spear-Phishing-Kampagnen, gefälschte Bankportalseiten oder Spähsoftware – das Arsenal an Tools wird stetig weiterentwickelt und verbessert. Beliebte Werkzeuge waren, sind und werden auch weiterhin Banking-Trojaner sein.Vor zehn Jahren erschütterte Zeus den virtuellen Zahlungsverkehr mit einem Donnerschlag. Der Schädling führte als Erster sogenannte Web Injection Attacken aus und schuf eines der größten Bot-Netze der Geschichte. Millionen Infizierungen überall auf der Welt waren die Folge. Seine vielen Gesichter versteckten ihn vor Antivirenscannern und anderer Sicherheitssoftware. Wie sein mythologischer Namensvetter zeugte der Banking-Trojaner eine Schar von Nachkommen. Zeus selbst und viele seiner Ableger kursieren bis heute in den Weiten des Internets.

Die Methoden – zum Beispiel der Banking-Trojaner Goznym

In Deutschland treibt vor allem Goznym sein Unwesen – ein Hybrid aus zwei Malware-Programmen: dem Gozi Banking Trojaner (verwandt mit Zeus) und dem Nymaim Downloader. Die Entwickler, so die allgemeine Vermutung, nahmen den Gozi-Code nach dessen Verbreitung einfach in ihren zweistufigen Downloader auf. Das Ergebnis dieser Malware-Hochzeit arbeitet immer noch und konzentriert sich nach aktuellen Meldungen auf deutsche Banken und Finanzdienstleister. Besonders perfide dabei: Die Webseiten, auf die die Malware ihre Opfer umleitet, sehen den echten Banking-Portalen zum Verwechseln ähnlich. Blackhat-Hacker verwenden diese Cover-Methode unter anderem auch bei Angriffen auf das mobile Banking.

Europol

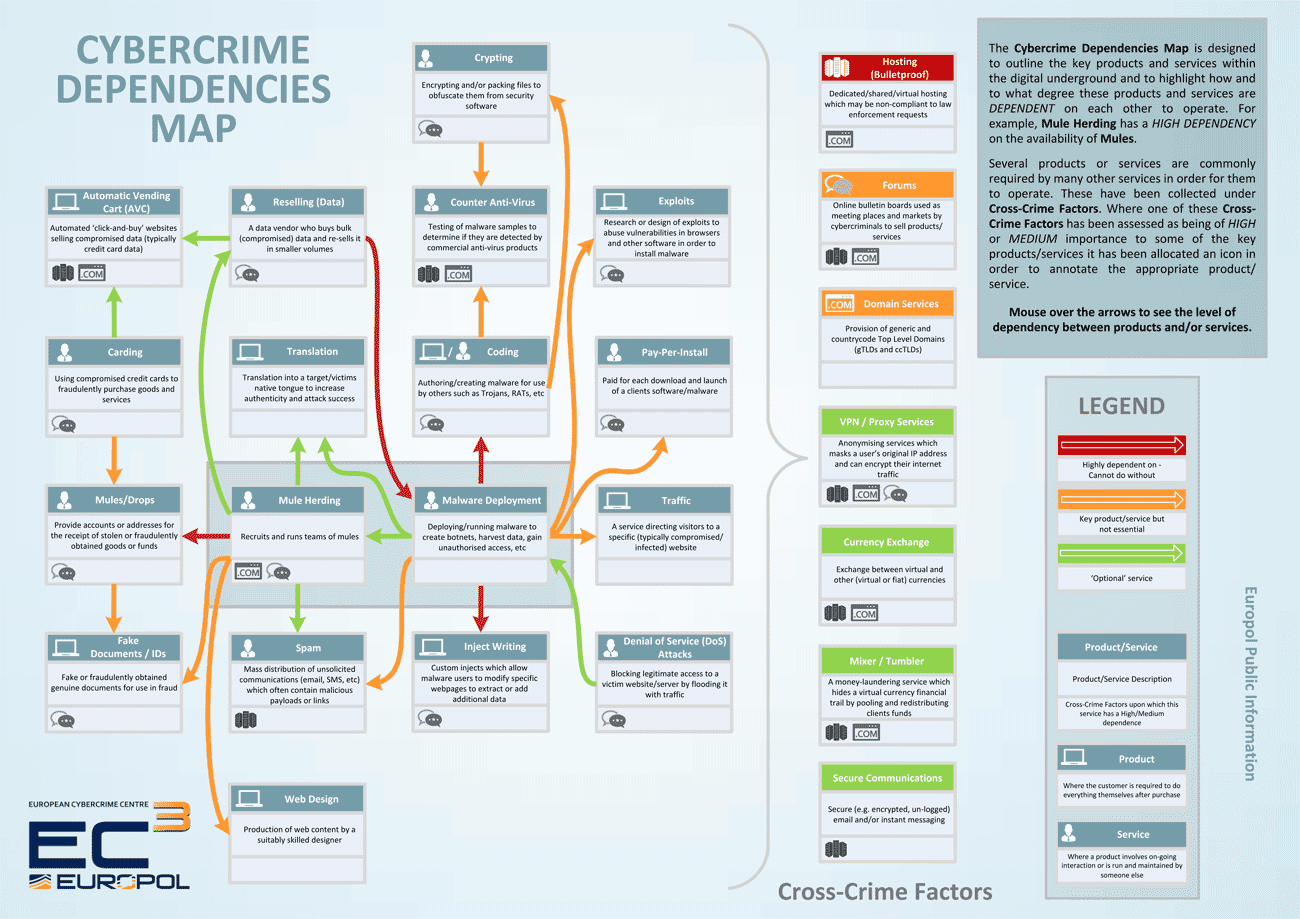

Hinter Angriffen auf Finanzeinrichtungen steht oft das organisierte Cyber-Verbrechen. Eine ganze Reihe von Kriminellen spinnen ein Netzwerk aus Entwicklern, anonymen Service Providern, Verschlüsselungsexperten und Spammern. Die meisten Versuche, den digitalen Bankräubern das Handwerk zu legen, scheiterten bislang – wird ein Hintermann festgenommen, kommt ein anderer und nimmt seinen Platz ein (Siehe: Banking Trojans: From Stone Age to Space Era – A Joint Report by Checkpoint and Europol).

Richtlinien und Regulierungen

Autor Mirco Kloss Mirco Kloss arbeitet als Threat Prevention Evangelist bei Check Point Software Technologies und verantwortet in dieser Funktion die Region Central Europe. Insgesamt bringt er über 15 Jahre Erfahrung aus der IT-Branche mit und arbeitet seit acht Jahren im Bereich IT-Sicherheit. Seit 2012 ist er bei Check Point angestellt und kümmerte sich ursprünglich um verschiedene Channel Partner. Vor seiner Zeit bei Check Point sammelte er Erfahrung bei verschiedenen IT-Distributoren und IT-Beratern.Bankdaten gehören zu den sensibelsten Informationen überhaupt. Gelangt ein Sicherheitsleck im Umfeld eines Geldinstituts an die Öffentlichkeit, laufen ihm die Kunden scharenweise davon. Doch damit nicht genug: auch die Gesetzgebung kennt kein Pardon. Ab Mai 2018 tritt dazu die neue DSGVO in Kraft, bedeutet das sich IT-Sicherheitsverantwortliche bis spätestens dahin mit den Richtlinien auseinandersetzen müssen, denn trotz der strikten, bundesdeutschen Regelung besteht nach wie vor noch Nachholbedarf. Für Verletzungen der künftigen Verordnung drohen harte Strafen. Nach Verwarnungen können fortgesetzte Verstöße zu Geldstrafen von 20 Millionen Euro oder bis zu 4 Prozent des Umsatzes führen (https://www.datenschutz-grundverordnung.eu/grundverordnung/art-83-ds-gvo/ Artikel 83, Absatz 5).

Mirco Kloss arbeitet als Threat Prevention Evangelist bei Check Point Software Technologies und verantwortet in dieser Funktion die Region Central Europe. Insgesamt bringt er über 15 Jahre Erfahrung aus der IT-Branche mit und arbeitet seit acht Jahren im Bereich IT-Sicherheit. Seit 2012 ist er bei Check Point angestellt und kümmerte sich ursprünglich um verschiedene Channel Partner. Vor seiner Zeit bei Check Point sammelte er Erfahrung bei verschiedenen IT-Distributoren und IT-Beratern.Bankdaten gehören zu den sensibelsten Informationen überhaupt. Gelangt ein Sicherheitsleck im Umfeld eines Geldinstituts an die Öffentlichkeit, laufen ihm die Kunden scharenweise davon. Doch damit nicht genug: auch die Gesetzgebung kennt kein Pardon. Ab Mai 2018 tritt dazu die neue DSGVO in Kraft, bedeutet das sich IT-Sicherheitsverantwortliche bis spätestens dahin mit den Richtlinien auseinandersetzen müssen, denn trotz der strikten, bundesdeutschen Regelung besteht nach wie vor noch Nachholbedarf. Für Verletzungen der künftigen Verordnung drohen harte Strafen. Nach Verwarnungen können fortgesetzte Verstöße zu Geldstrafen von 20 Millionen Euro oder bis zu 4 Prozent des Umsatzes führen (https://www.datenschutz-grundverordnung.eu/grundverordnung/art-83-ds-gvo/ Artikel 83, Absatz 5).

Mirco Kloss arbeitet als Threat Prevention Evangelist bei Check Point Software Technologies und verantwortet in dieser Funktion die Region Central Europe. Insgesamt bringt er über 15 Jahre Erfahrung aus der IT-Branche mit und arbeitet seit acht Jahren im Bereich IT-Sicherheit. Seit 2012 ist er bei Check Point angestellt und kümmerte sich ursprünglich um verschiedene Channel Partner. Vor seiner Zeit bei Check Point sammelte er Erfahrung bei verschiedenen IT-Distributoren und IT-Beratern.

Mirco Kloss arbeitet als Threat Prevention Evangelist bei Check Point Software Technologies und verantwortet in dieser Funktion die Region Central Europe. Insgesamt bringt er über 15 Jahre Erfahrung aus der IT-Branche mit und arbeitet seit acht Jahren im Bereich IT-Sicherheit. Seit 2012 ist er bei Check Point angestellt und kümmerte sich ursprünglich um verschiedene Channel Partner. Vor seiner Zeit bei Check Point sammelte er Erfahrung bei verschiedenen IT-Distributoren und IT-Beratern.Seit etwas mehr als zwei Monaten (1. Februar 2017) unterliegt der virtuelle Kreditkartenzahlungsverkehr schon verbesserten Sicherheitsstandards. Die neue Version PCI-DSS 3.2 für Dienstleistungsanbieter im digitalen Zahlungsverkehr verschärft die Vorgaben. Darüber hinaus empfehlen Experten Finanzunternehmen, SSL oder TLS schon jetzt zur Verschlüsselung des Datenverkehrs einzuführen. Verbindlich sieht das die neue Richtlinie erst ab Juni 2018 vor (Siehe: https://dev.it-finanzmagazin.de/stichtag-1-februar-pci-dss-3-2-sechs-aenderungen-im-neuen-standard-des-digitalen-zahlungsverkehrs-43026/)

Organisatorische und technische Maßnahmen zum Schutz von IT-Systemen

Moderne Sicherheitsmaßnahmen gehören zu den Grundpfeilern solider Datenschutzkonzepte im Banking-Sektor. Finanzunternehmen sollten eine Multi-Layer-Sicherheitsarchitektur einführen, die aufeinander aufbaut und die ein Unternehmen gegen die unterschiedlichsten Gefahren und Angriffe absichert. Solche Lösungen sollten aus folgenden Komponenten bestehen:

1. eine fortschrittliche Sicherheitslösung, die präventiv vor Bedrohungen schützt,2. eine automatisierte Erkennung und Abwehr von bekannten aber auch bislang unbekannten Gefahren,

3. eine Lösung, die vor infizierten Webseiten warnt und das Herunterladen von Schadcode verhindert sowie durch „Social Engineering“ initiierte Attacken abwehrt,

4. ein aktueller Ad-Blocker.

Befindet sich auf dem Rechner des Nutzers bereits ein Banking-Trojaner, kann der Finanzdienstleister so gut wie nichts mehr tun.“

Deswegen sollte auch der Selbstschutz im Fokus der User stehen. Oberste Regel: Aktualität auf Softwareebene, denn Malware ändert sich kontinuierlich. Updates von modernen Sicherheitslösungen, Anwendungen, Apps, Browsern und des Betriebssystems selbst blocken neueste Formen von Banking-Parasiten ab. Bei mobilen Anwendungen und beim Log-in am PC schafft die Zwei-Faktor-Authentifizierung Abhilfe – allerdings nur, wenn der Nutzer auch wirklich zwei Endgeräte verwendet. Daneben sollten sich Nutzer immer eine natürliche Skepsis gegenüber E-Mails und Links bewahren. Nachrichten von unbekannten Absendern oder Inhalte, die sich nicht abschätzen lassen, gehören in den Spam-Ordner oder gleich gelöscht. Unangekündigte Veränderungen beim Log-in auf Bank- oder Finanzservice-Webseiten sollten ebenfalls Skepsis hervorrufen. Mobile Apps dürfen nur aus seriösen Quellen wie vom Finanzinstitut selbst stammen, die sich eindeutig zuordnen lassen. Zuletzt empfiehlt es sich immer, relevante Daten regelmäßig zu kopieren und diese auf externen Speichermedien offline und verschlüsselt aufzubewahren.

Fazit: ein Hauch von Paranoia entwickeln

Banken müssen aufgrund von Gesetzesänderungen und internen Regulierungen ihre IT-Systeme kontinuierlich auf dem neuesten Stand halten. Konnten die Sicherheitsverantwortlichen ein Loch in der Sicherheitsarchitektur stopfen, tut sich an anderer Stelle ein neues auf. Banking-Malware kennt viele Gesichter und passt sich Bedrohungen schnell an. Finanzunternehmen müssen daher auf moderne Sicherheitskonzepte und -lösungen setzen, um ihre eigenen Prozesse und sensible Kundendaten zu schützen. Der Nutzer selbst muss sich allerdings ebenfalls mit der Bedrohungslandschaft befassen. Das bedeutet, ein gesundes Sicherheitsbewusstsein mit einem Hauch Paranoia zu entwickeln – angefangen bei der Browserwahl über regelmäßige Updates bis hin zur Absicherung der Internet-Verbindung durch zusätzliche Software oder Verschlüsselung.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/48884

[/speaker-mute]

Schreiben Sie einen Kommentar