Mit der Zahl der Cyberangriffe steigt die Bedeutung des Berechtigungsmanagements für die IT-Security

PPI

Phishing-Attacken, Datendiebstahl, Ransomware-Erpressungen und andere Formen der Cyber-Kriminalität nehmen ständig zu. Finanzdienstleister zählen aufgrund ihrer wertvollen Kundendaten zu den bevorzugten Zielen der Täter. Für einen funktionierenden Schutz ist eine effektive Zugangs- und Rechteverwaltung essenziell. Wie diese aussehen sollte, zeigt ein neues Whitepaper der PPI.

von Andreas Bruckner, Manager Consulting Banken – Gesamtbanksteuerung und Regulatorik, PPI

und Elnura Nuralieva, Associate Consultant Banken, PPI

Die Covid-19-Pandemie ist ohne jeden Zweifel die aktuell größte Bedrohung. Ihre Auswirkungen legen zudem ganze Wirtschaftszweige lahm. Aber das ist beileibe nicht die einzige Gefahr für Unternehmen, denn von der Öffentlichkeit eher unbemerkt haben Cyber-Kriminelle ihre Aktivitäten 2020 verstärkt. Allein im zweiten Quartal dieses Jahres verzeichneten die IT-Security-Spezialisten von G-Data einen Anstieg der Angriffe auf Business-IT-Systeme um 136 Prozent gegenüber den ersten drei Monaten. Ein fortlaufender Trend, denn ein Rückgang der Attacken ist nicht im Entferntesten auszumachen.

PPI

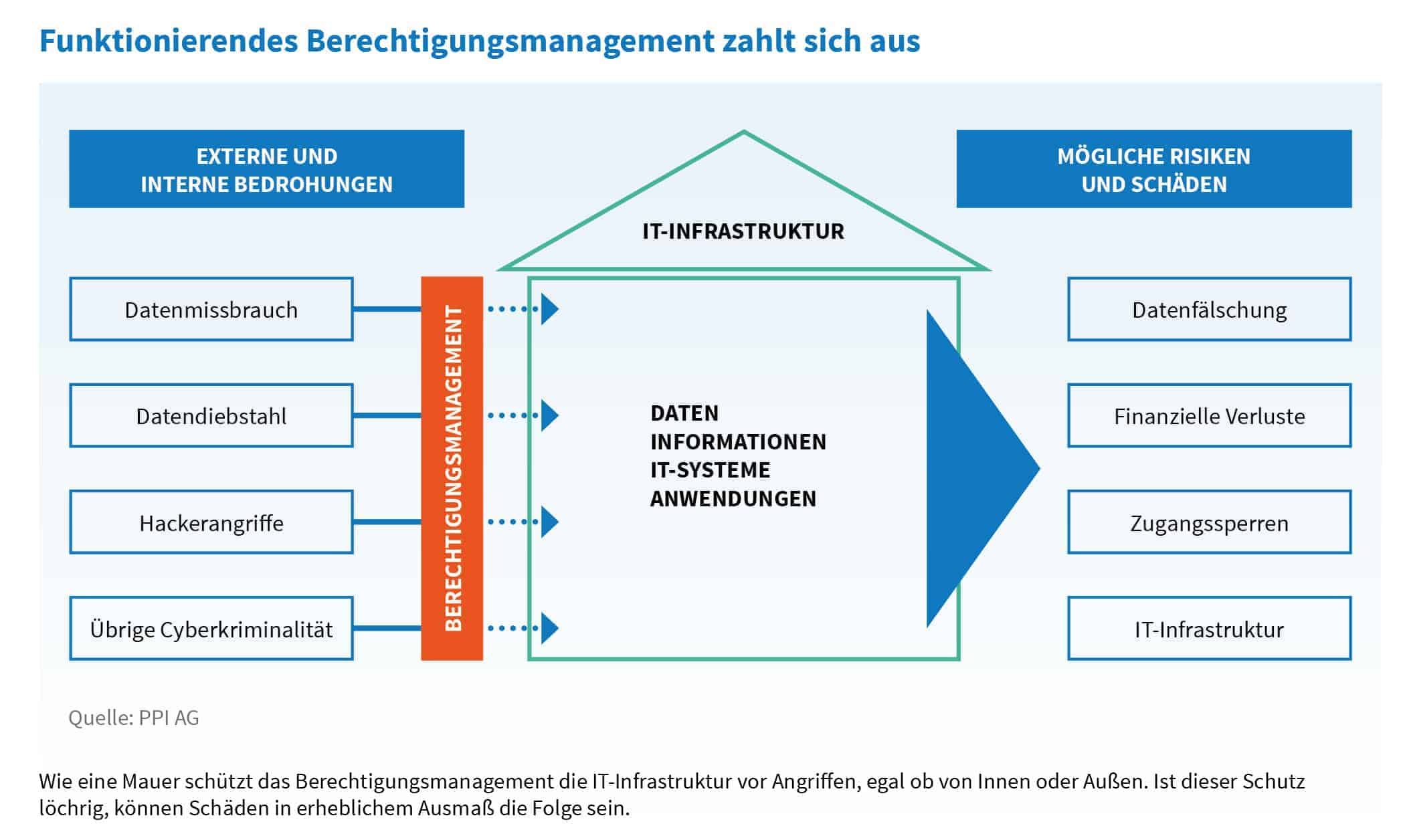

Diese Angriffe müssen keinesfalls immer von außen kommen, ganz im Gegenteil.”

Einer Cybersicherheitsstudie des Softwarehauses SolarWinds aus dem Jahr 2019 zufolge lagen die Ursachen für Bedrohungen in 80 Prozent der Fälle bei den eigenen Mitarbeitern. 36 Prozent der Gefährdungen und Sicherheitsvorfälle fanden ihren Ursprung in einer unzureichenden beziehungsweise schwachen Netzwerk- und Anwendungssicherheit innerhalb des betroffenen Unternehmens. Hauptprobleme für die IT-Sicherheit sind demnach der Umgang mit Passwörtern und die mangelhafte Zugriffssicherheit. Einen Überblick über die Anforderungen an das Berechtigungsmanagement für Finanzdienstleister gibt das aktuelle Whitepaper „Wie leistet ein gutes Berechtigungsmanagement einen Beitrag zum IT-Risikomanagement?“ der PPI.

PPI

Rechtliche Grundlagen

Die Aufsichtsbehörden haben klare Vorgaben für ein funktionierendes Berechtigungsmanagement gemacht. Wichtigste Dokumente sind zum einen das Rundschreiben 10/2017 (BA) „Bankaufsichtliche Anforderungen an die IT“ (BAIT) an alle Kredit- und Finanzdienstleistungsinstitute in der Bundesrepublik Deutschland in der Fassung vom 14. September 2018, herausgegeben von der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin). Zum anderen ist der „Final Report on guidelines on ict and security risk management“ der European Banking Authority (EBA) zu beachten. Weitere Orientierung bieten die Normenreihen der ISO 2700x-Standards sowie das Rundschreiben 09/2017 (BA) „Mindestanforderungen an das Risikomanagement“ (MaRisk).

Andreas Bruckner ist Manager im Bereich Gesamtbanksteuerung und Regulatorik bei PPI (Webseite). Er berät seit zehn Jahren Banken und Finanzdienstleister rund um regulatorische Fragestellung und deren Umsetzung in klassischen und agilen Projekten. Gegenwärtig liegt der Beratungsschwerpunkt auf Fragestellungen der BAIT und dabei insbesondere auf die Herausforderungen des Identitäts- und Berechtigungsmanagements.

Andreas Bruckner ist Manager im Bereich Gesamtbanksteuerung und Regulatorik bei PPI (Webseite). Er berät seit zehn Jahren Banken und Finanzdienstleister rund um regulatorische Fragestellung und deren Umsetzung in klassischen und agilen Projekten. Gegenwärtig liegt der Beratungsschwerpunkt auf Fragestellungen der BAIT und dabei insbesondere auf die Herausforderungen des Identitäts- und Berechtigungsmanagements. Grundsätzliche Fragestellungen eines jeden Berechtigungsmanagements sind, welcher Mitarbeiter auf welche Systeme wann Zugriff haben darf und welche Schreib- und Leserechte er bekommt. Bei der Beantwortung sind die beiden wichtigsten Prinzipien auf diesem Gebiet zu beachten, nämlich „need to know“ und der Grundsatz der geringsten Privilegien. Ersteres ist beinahe selbsterklärend: Jeder Mitarbeiter des Unternehmens soll nur die Informationen bekommen, die er für die Erfüllung seiner Aufgaben auch tatsächlich braucht. Das schützt geheime und unternehmensinterne Daten und Informationen vor unbefugter Einsichtnahme. Das zweite Prinzip bedeutet nichts anderes, als dass die Zugriffsrechte auf das absolut notwendige Minimum zu beschränken sind. Beispielsweise sollte ein Administrator einer Anwendung mit Rechten zur Anlage von neuen Nutzerkonten nicht gleichzeitig auch Rechte zur operativen Verwendung des Systems haben. Hierfür sind rollenbasierte Berechtigungen im System unumgänglich, organisatorisch und datentechnisch abgeschlossene Einheiten mit ihren verschiedenen Nutzerprivilegien müssen klar trennbar sein.

Beinahe ebenso wichtig ist die Aufzeichnung sämtlicher Nutzeraktivitäten und damit verbunden eine klare, personenbezogene Rechenschaftspflicht. Die BAIT schreiben dazu wörtlich vor: „Nicht personalisierte Berechtigungen müssen jederzeit zweifelsfrei einer handelnden Person (möglichst automatisiert) zuzuordnen sein. Abweichungen in begründeten Ausnahmefällen und die hieraus resultierenden Risiken sind zu genehmigen und zu dokumentieren.“

Ein Kommen und Gehen

Elnura Nuralieva arbeitet bei PPI (Webseite) im Bereich “Consulting Banken”. Aktuell beschäftigt sie sich bei Finanz Informatik mit dem Schwerpunkt Testmanagement. Nach einer praxisbegleitenden Bankausbildung hat sie in verschiedenen Bank-Abteilungen wie Privatkredit, Kreditanalyse etc. wertvolle Erfahrungen gesammelt. Während des Wirtschaftsinformatik-Studiums hat sie im Bereich IT Projekt Management Office und später im Bereich IT-Governance gearbeitet.

Elnura Nuralieva arbeitet bei PPI (Webseite) im Bereich “Consulting Banken”. Aktuell beschäftigt sie sich bei Finanz Informatik mit dem Schwerpunkt Testmanagement. Nach einer praxisbegleitenden Bankausbildung hat sie in verschiedenen Bank-Abteilungen wie Privatkredit, Kreditanalyse etc. wertvolle Erfahrungen gesammelt. Während des Wirtschaftsinformatik-Studiums hat sie im Bereich IT Projekt Management Office und später im Bereich IT-Governance gearbeitet.Sind die Rechtezuweisungen klar geregelt, ist als weiterer Schritt eine ständige Rezertifizierung unumgänglich. Schließlich ist die Mitarbeiterschaft eines Finanzdienstleisters keineswegs statisch. Entsprechend wichtig ist der JML-Prozess. Die korrekte Rechtezuweisung oder -entziehung bei „Joiners“ (Arbeitseintritt), „Movers“ (Abteilungs- oder Aufgabenwechsel) sowie „Leavers“ (Arbeitsaustritt) ist ein absolut erfolgskritischer Faktor bei der Rechteverwaltung. Ein vernünftig durchdachter Prozess führt dazu, dass Finanzinstitute ihren neuen Mitarbeitern schon am ersten Tag bis zu 70 Prozent der IT-Ressourcen zugänglich machen können.

Beim „Joiner“-Prozess kommt es unter anderem auf die Verhinderung vermeidbarer Softwareinstallationen auf dem Gerät des neuen Mitarbeiters an. Für „Movers“ muss ein Rezertifizierungsprozess existieren, der notwendige Änderungen an den Zugriffsrechten im Fall des Abteilungs-, Aufgaben- oder Positionswechsels sicherstellt. So lassen sich vorhandene Berechtigungen auf das gewollte Minimum beschränken. Verlässt ein Mitarbeiter die Bank, greift der „Leavers“-Prozess. Er sorgt dafür, dass in der Austrittsphase alle Zugangsrechte pünktlich erlöschen.

Robuste Authentifizierung gefragt

Der beste JML-Prozess nützt aber letztlich nichts, wenn der Authentifizierungsprozess bei der Anmeldung am System nicht robust genug ist. Denn er ist die Basis für Zugriffskontrolle und Identifizierung aller Nutzer. Dafür existieren unterschiedliche Methoden, die vor allem im Rahmen einer Zwei-Faktor (Multi-Faktor)-Authentifizierung miteinander kombiniert werden können, so zum Beispiel:

- Biometrische Merkmale

- CAPTCHA

- PIN

- SMS-Tan

- RSA-Token

Grundsätzlich sind die Ansprüche an die tatsächliche Identifizierung des Nutzers umso höher, je mehr Berechtigungen mit dem Konto verbunden sind.

Übrigens: Ein wirksames Passwortmanagement verzichtet inzwischen auf regelmäßige Wechsel der Zugangscodes, da diese das Risiko schwacher Kennworte erhöhen.”

Ohne Tool geht es nicht

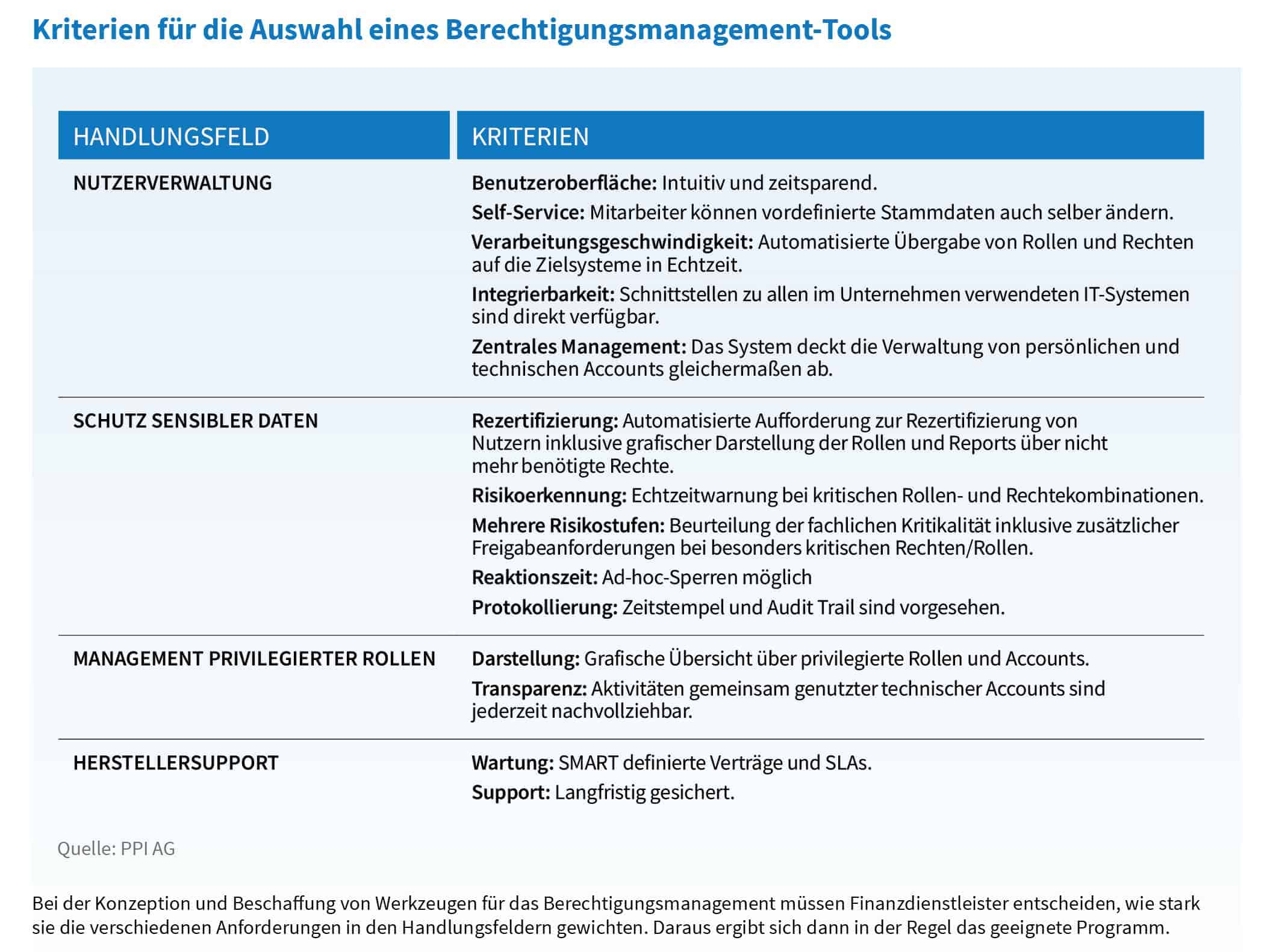

Angesichts dieser Fülle an Anforderungen und Bedingungen ist ein effektives und gleichzeitig nutzerfreundliches Berechtigungsmanagement ohne ein entsprechendes Tool kaum realisierbar. Dieses ermöglicht den Instituten mehr Transparenz, Nachverfolgbarkeit und effizientes Arbeiten. Auch lässt sich damit der Berechtigungs-Workflow verwalten. Welche Kriterien bei der Auswahl berücksichtigt werden sollten, zeigt die Grafik.

PPI

Blockchain – Berechtigungsmanagement der Zukunft?

Die Dezentralisierung der Daten- beziehungsweise Rechteverwaltung mittels Blockchain-Technologie wird immer beliebter. Eine hohe Manipulationssicherheit bietet hier Schutz vor Hackern. In der Datenbank sind die Daten aufwändig verschlüsselt und sehr viele Kopien im Netz verteilt. Angreifer müssten für eine erfolgreiche Manipulation mindestens 51 Prozent dieser Blöcke mit Transaktionsdatensätzen fälschen.

Eine seit 2016 gängige Form des Berechtigungsmanagement mittels Blockchain ist Blockstack. Diese dezentralisierte, blockchain-basierte Datenbank verwaltet die Identität, Namensgebung und Authentifizierung aller Nutzer, die bei Blockstack registriert sind. Erklärtes Ziel ist genau ein einziger Zugang für alle berechtigten Services. Dieser vereinigt die globale Registrierung der Identitäten, die den öffentlichen Schlüssel und Namen vereinigt.

PPI

Durch die Dezentralisierung bietet Blockchain einen weiteren nicht zu unterschätzenden Vorteil, nämlich eine erhöhte Ausfallsicherheit. Ist einer der dezentralisierten, identischen Datenknoten gestört, so können die verbleibenden Knoten ohne Unterbrechung weiterarbeiten. Gerade in der Finanzwelt spielt das eine große Rolle. Die Möglichkeit der revisionssicheren Speicherung von Datenänderungen deckt die Kernaufgabe aus den BAIT zur Überwachung und Aufzeichnung ab.

Wichtiger Sicherheitsaspekt

Schon im eigenen Interesse sollten Finanzdienstleister für ein robustes und sicheres Berechtigungsmanagement sorgen. Und dies nicht nur aus Compliance-Gründen, sondern auch, weil ein effektives System an dieser Stelle mehr Transparenz bietet und organisiertes Arbeiten ermöglicht. Sollten bei der praktischen Umsetzung Schwierigkeiten auftreten, kann es durchaus Sinn machen, externe Unterstützung mit ins Boot zu holen.

Das Whitepaper steht hier, auf der Website der PPI, kostenlos zum Download zur Verfügung.Andreas Bruckner und Elnura Nuralieva, PPI.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/113117

Schreiben Sie einen Kommentar