Jetzt anfangen: Warum Zero‑Trust für Banken im Cloud-Zeitalter unverzichtbar ist

Expleo

Der Weg zu innovativen Anwendungen, maßgeschneiderten Produkten und modernen Arbeitsmodellen führt über die Cloud. Klassische On-Premise-Lösungen haben ausgedient. Doch Vorsicht: Banken und Finanzdienstleister sollten beim Umstieg ihre Sicherheitsstrategie anpassen. Luca Stassar beleuchtet die Notwendigkeit einer angepassten Sicherheitsstrategie und die Rolle von Zero Trust in der Transformation.

von Luca Stassar, Head of Banking, Financial Services & Insurances Germany, Expleo

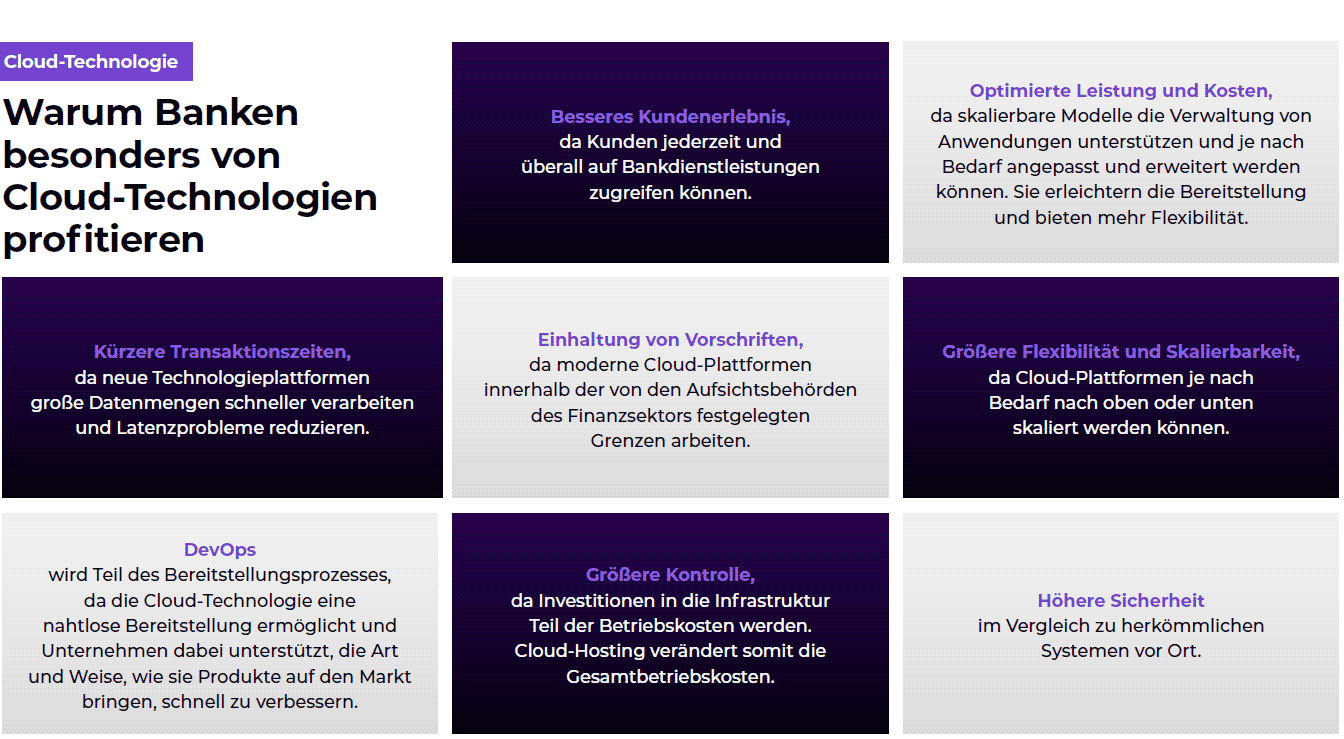

Welchen Stellenwert das Thema Cloud in der Bankenwelt mittlerweile eingenommen hat, zeigen die Ergebnisse der Expleo-Studie “Die Zukunft des Bankings“: 55 Prozent der befragten Finanzdienstleister räumen der Einführung von Cloud-Infrastrukturen und -Plattformen höchste Priorität ein. Das ist eine deutliche Steigerung gegenüber dem Vorjahr, als nur 44 Prozent diese Einschätzung teilten. Ein ähnliches Bild zeigt sich bei Cloud-gehosteten Geschäftsanwendungen (SaaS), die nun von jedem zweiten Institut als Top-Priorität eingestuft werden (Vorjahr 2022: 40 Prozent).Für die Institute stellt sich also nicht mehr die Frage, ob und wann sie in die Cloud gehen. Offen ist nur, welche Anwendungen künftig in einer Cloud-Umgebung laufen und wie diese Cloud aufgebaut bzw. gehostet wird. Kurz: Alles, was in Zukunft nicht aus der Cloud kommt, gilt als Legacy.

Der Wandel von On-Premise-Lösungen hin zu Cloud-Technologien verändert also die IT-Systemlandschaft bei Finanzdienstleistern grundlegend.”

Damit geht zudem ein Kulturwandel einher, da ein vormals starres System durch ein kooperatives Modell ersetzt wird, in dem Aufgaben und Verantwortlichkeiten geteilt und gemeinsam überwacht werden.

Expleo

Geteilte Arbeit bietet doppelte Sicherheit

Luca Stassar, Head of Banking, Financial Services & Insurances Germany bei Expleo (Website), blickt auf eine 25-jährige Karriere in der IT und IT-Beratung für Banken und Versicherungen zurück. Seit mehr als 15 Jahren bekleidet er sowohl regionale als auch globale Positionen innerhalb der Expleo Group und ist derzeit für das Kundenportfolio von Expleo im Bereich Banking, Financial Services und Insurance (BFSI) in Deutschland verantwortlich.

Luca Stassar, Head of Banking, Financial Services & Insurances Germany bei Expleo (Website), blickt auf eine 25-jährige Karriere in der IT und IT-Beratung für Banken und Versicherungen zurück. Seit mehr als 15 Jahren bekleidet er sowohl regionale als auch globale Positionen innerhalb der Expleo Group und ist derzeit für das Kundenportfolio von Expleo im Bereich Banking, Financial Services und Insurance (BFSI) in Deutschland verantwortlich.Die Frage, inwieweit Finanzinstitute ihre kritischsten Prozesse und Informationen externen Partnern anvertrauen können, ist von entscheidender Bedeutung.

Schließlich wird das Sicherheitsniveau maßgeblich durch den jeweiligen Cloud-Partner beeinflusst, der in der Regel die Verantwortung für die Sicherheit der unteren Infrastrukturebenen übernimmt.”

Diese geteilte Verantwortung stellt die bisher eher zentralistisch organisierten Finanzinstitute vor neue Herausforderungen.

Bereits im Vorfeld müssen daher wichtige Punkte der Cloud-Migration von der Evaluierung bis zum langfristigen Betrieb geklärt werden. Dazu gehören: die Analyse des Anwendungsportfolios, die Definition des Zielbetriebsmodells und der Cloud-Strategie sowie das Design und der Support der Cloud-Infrastruktur.

Bedarf an Sicherheitsmaßnahmen steigt

Die Expleo-Studie zeigt, wie entscheidend robuste Sicherheitsmaßnahmen sind: 51 Prozent der Finanzinstitute erwarten, dass sie in den nächsten 12 Monaten Opfer eines Cyberangriffs oder einer Datenschutzverletzung werden. Und 65 Prozent sind überzeugt, dass die hypervernetzte und ineinandergreifende Natur neuer Technologien ihre Organisation einem höheren Cybersicherheitsrisiko aussetzt.

Obwohl 52 Prozent der Finanzinstitute die Cybersicherheit als eine der größten Herausforderungen für die Transformation ihrer Organisation ansehen, gibt es keine Alternative zu einer stärkeren Digitalisierung, einschließlich der Anpassung an die Cloud.

Die Herausforderung besteht darin, die größere Angriffsfläche wirksam zu schützen und gleichzeitig die strengeren Compliance-Vorschriften zum Schutz der Privatsphäre und der Daten einzuhalten.”

Schließlich ermöglicht die zunehmende Nutzung von Cloud-Technologien auch die Einführung von Telearbeit und hybriden Arbeitsformen, die wiederum zuverlässige Cybersicherheitsmaßnahmen erfordern. Die Mitarbeitenden müssen in der Lage sein, von überall auf gemeinsam genutzte Tools und Anwendungen zuzugreifen und Daten von verschiedenen Geräten abzurufen. Dies erschwert die Überwachung der Systeme, insbesondere angesichts der zu erwartenden Zahl von Angriffen auf IT-Systeme mit weltweit verteilten Prozessen und Funktionen.

Die Vertrauensfrage wird immer wieder neu gestellt

Den Sicherheitsrisiken sollte im Rahmen einer Zero-Trust-Strategie begegnet werden, die drei zentrale Themen abdeckt: Kontrolle, Zugriffsrechte und Cyber-Angriffe. Das bedeutet:

Explizit verifizieren: Authentifizierung und Autorisierung immer auf Basis aller verfügbaren Datenpunkte durchführen.Zugriff beschränken: Kontrolle des Benutzerzugriffs durch Just In Time/Just Enough Access (JIT/JEA) in Kombination mit risikobasierten adaptiven Richtlinien und Datenschutzregeln.

Vorbereitet sein: Mögliche Auswirkungen von Sicherheitsverletzungen sowie Angreifern durchspielen und präventiv Gegenmaßnahmen ergreifen durch Segmentierung des Zugriffs nach Netzwerk, Benutzer, Gerät und Anwendung.

Zero Trust folgt dem Prinzip „Never Trust, Always Verify“.”

Anstatt wie bisher eine Mauer um das gesamte System (Perimeter) zu errichten, geht es in einer Cloud-Umgebung vielmehr darum, einzelne Transaktionen zu schützen, indem die Sicherheit auf die Ebene der einzelnen Geräte heruntergebrochen wird.

Darüber hinaus beinhaltet Zero Trust eine kontinuierliche Überwachung und Verifizierung der Geräte, um sicherzustellen, dass diese weiterhin Zugriff auf die angeforderten Daten haben. Damit erfüllt das Sicherheitssystem die Anforderungen der Finanzindustrie, da kein Anwender ohne entsprechende Berechtigung auf Daten zugreifen oder in das interne System eindringen kann. Mögliche Angriffe werden erkannt und abgewehrt, was das Vertrauen in die Robustheit der technischen Systeme stärkt.

Partner mit Know-how sind entscheidend für den Erfolg

Finanzinstitute zögern, ihre Sicherheitsarchitektur in hohem Maße von Technologiepartnern abhängig zu machen. Bei der Cloud-Technologie liegt dies jedoch in der Natur der Sache. Und: Externe Partner können mögliche Kompetenzlücken im Bereich Sicherheit schließen.

Wichtig ist die Zusammenarbeit mit einem Cloud-Experten, der das gesamte Technologie-Ökosystem nutzt, um eine einheitliche Management-Systemlösung für Cloud, Netzwerke und Rechenzentren zu schaffen.”

Während die Anbieter von Cloud-Plattformen für die Sicherheit der Infrastruktur verantwortlich sind, müssen die Banken die Kundendaten vor Ort, bei der Übertragung und in der Cloud schützen. Dies unterscheidet sich nicht von der Verantwortung in ihren Rechenzentren. Zudem ist Sicherheit kein statisches, sondern ein dynamisches System, das sich durch neue Gesetze und Vorschriften verändert.

Cloud-Plattformen ermöglichen es, Compliance- und Sicherheitspraktiken auf Richtlinienebene zu vereinheitlichen und so die Berichterstattung zu vereinfachen.”

1. Einsatz eines Secure Access Service Edge (SASE), um SD-WAN- und Netzwerksicherheitslösungen in einem zentralen, Cloud-nativen Service zu vereinheitlichen. Dieser sollte sich nahtlos in die bestehende Netzwerkarchitektur integrieren.

2. Einsatz von Mikrosegmentierung, um Sicherheitsperimeter in kleinere Bereiche zu unterteilen. Dies ist notwendig, um einen separaten Zugang zu Teilen des Netzwerks zu definieren, so dass das Unternehmen bestimmten Benutzern, Anwendungen oder Diensten Zugang zu bestimmten relevanten Bereichen gewähren kann, während der Zugang zu anderen Bereichen eingeschränkt wird.

3. Obligatorische Verwendung einer Authentifizierung (MFA) für Benutzer mit einem Wissensfaktor (z. B. PIN) und einem Besitzfaktor (z. B. Karte).

4. Umsetzung des Prinzips der geringsten Rechte (Least Privilege Principle, PoLP), um den Zugang und die Rechte der Benutzer auf das zur Erfüllung ihrer Aufgaben erforderliche Minimum zu beschränken. Benutzer, die nur Lesezugriff auf bestimmte Dateien benötigen, sollten nicht das Recht haben, diese Dateien zu ändern oder zu löschen.

Vertrauen Sie keinem Gerät, das nicht vertrauenswürdig ist. Bei Zero Trust müssen alle Endgeräte validiert werden.

Die Expleo-Studie „Die Zukunft des Bankings“ können Sie hier gegen Angabe Ihrer Kontaktdaten herunterladen.Luca Stassar, Expleo

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/199345

Schreiben Sie einen Kommentar