Hacker auf dem Radar der Finanzwirtschaft

Von Christian Messmer, Client Technical Professional, IBM Security Systems

Solche dynamischen Angriffe oder Advanced Persistant Threats (APTs) sind eine relativ neue Bedrohung, die seit der flächendeckenden Vernetzung durch das Internet und durch die Einführung von Industrie-4.0-Konzepten zunimmt. Außerdem sind Hacker heute professionell geworden – sie handeln oft im Auftrag Dritter.

APTs zwingen zum Ändern der Sichtweise

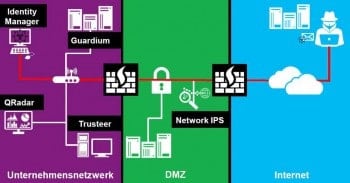

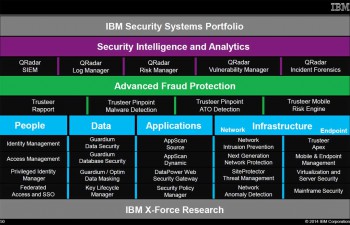

Um dieser Entwicklung zu begegnen, geht IBM mit dem Threat Protection System (TPS) einen neuen Weg: die automatische Vorbeugung, Erkennung und Bekämpfung – noch bevor Hacker Schaden anrichten können. Das TPS besteht aus drei Teilen zum vorbeugen, erkennen und bekämpfen (prevent, detect, respond). So trägt etwa die Software “Trusteer Apex” mit ihrem verhaltensbasierten Erkennungsalgorithmus dazu bei, dass Attacken gar nicht erst wie geplant stattfinden können. Dabei schützt sie gezielt die anfälligsten Stellen im System entlang der gesamten Angriffskette – insbesondere Endgeräte wie Notebooks und Desktops. Darüber hinaus kann Trusteer Apex sogar gegen noch unbekannte Schwachstellen (Zero-Day-Exploits) einen Schutz bieten, da sie im Gegensatz zu herkömmlichen Antivirus-Lösungen nicht auf bereits bekannte Exploits zurückgreift. Stattdessen überwacht Trusteer Apex das Verhalten von Anwendungen wie Browsern oder Office-Programmen in Echtzeit, um Auffälligkeiten zu erkennen und diese bei Verdacht zu blocken.

Die IBM XGS-Appliance schützt Web-Applikationen vor Bedrohungen wie SQL-Injection und Cross-Site-Scripting. Im Netzwerk bietet XGS eine größere Transparenz, da der Netzwerkverkehr sehr granular überwacht werden kann. So kann die IT-Abteilung etwa sehen, welche Applikationen und Webseiten aufgerufen werden. Außerdem helfen eine verhaltensbasierte Identifikation von Eindringlingen sowie die Erkenntnisse der IBM X-Force-Sicherheitsexperten, Zero-Day-Exploits abzuwenden.

APTs vermeiden gängige Sicherheitslücken

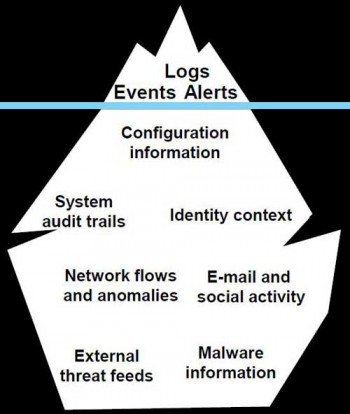

APTs sind vielfältig und darauf ausgerichtet, punktuelle Sicherheitslösungen zu umgehen. Sobald sich die Hacker einen Weg in die Infrastruktur gebahnt haben, ist meist der einzige Weg, sie zu entdecken, die einzelnen Angriffskomponenten und ihre Beziehung zueinander zu verstehen – auch deshalb ist ein integrierter Ansatz so wichtig. Hier kommt die “IBM QRadar Security Intelligence-Plattform” ins Spiel: Die Analytics-Lösung kann in Echtzeit auf mehr als 400 Datensilos mit sicherheitsrelevanten Informationen zurückgreifen und so Gefahren schnell lokalisieren.

Die IBM Security QRadar Incident Forensics-Lösung kann die Vorgehensweise eines Angreifers zurückverfolgen sowie schnell und einfach eine umfassende Untersuchung, auch von mutmaßlichen Verletzungen der Netzsicherheit, durchführen. So lassen sich die Ursachen einer Sicherheitsverletzung korrigieren und ihr wiederholtes Auftreten verhindern.

In der Praxis dauert es im Schnitt 243 Tage bis ein Angriff entdeckt wird

In der Echtanwendung sieht kann die IT über die IBM-Plattform zum Beispiel erkennen, dass ein Angreifer über den Arbeitsplatzrechner eines Angestellten versucht hat, sich Zugang zur IT-Infrastruktur der Bank zu verschaffen. Das System überwacht mittels Analytics verdächtige Aktivitäten und fasst die Einzelereignisse – die für sich genommen nicht immer bedrohlich sein müssen – zu nachvollziehbaren Angriffsketten zusammen. Die Informationen dafür stammen aus einer Vielzahl von Systemen, Aktivitäten und anderen Sicherheitslösungen, wie eben Trusteer Apex.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/7426

Schreiben Sie einen Kommentar