So hilft ML bei der Erkennung von Netzwerk-Anomalien

Exeon

[speaker]Laut Exeon Analytics verlassen sich viele Sicherheitsteams bei der Erkennung von Bedrohungen nach wie vor auf statische Signaturen. Dabei würden sie entweder auf ein Intrusion Detection System (IDS) zur Netzwerkanalyse oder auf statische Verhaltenserkennungen auf der Grundlage von Endpunktprotokollen bauen. Das Problem: mit immer mehr Daten werde es schwierig, den Überblick zu behalten und alle Quellen und Angriffsmuster mit individuellen Regeln abzudecken. Hier soll maschinellen Lernens (ML) dabei helfen, die Perspektive bei der Erkennungsentwicklung zu wechseln.

Beispielhafte Anwendungsbereiche von ML seien die Erkennungen von Algorithmen, die Domains generieren, bis hin zur Analyse des Verkehrsvolumens, der Erkennung von Command-and-Control-Kanälen und der Erkennung von interner Weiterverbreitung (Lateral Movement). Dabei könnten insbesondere IT-Sicherheitsverantwortliche und SOC-Analysten, die relevante Bedrohungen erkennen und abwehren müssen, von ML profitieren.Trainierte und untrainierte Algorithmen

Algorithmen des maschinellen Lernens können in zwei Gruppen unterteilt werden: trainierte und untrainierte Algorithmen. Beide hätten Vorteile und einige Einschränkungen in ihrer Anwendung. Die trainierten Algorithmen würden im Labor trainiert, um bekannt gute und bekannt schlechte Merkmale zu erkennen. Untrainierte Algorithmen setzten auf sogenanntes Baselining, das heißt, sie lernen den normalen Zustand der Infrastruktur und könnten ihre Basislinie dynamisch an die Umgebung des Unternehmens anpassen. Am Ende laufe dies auf (Netzwerk-)Statistik, Berechnung von Wahrscheinlichkeiten, Zeitanalyse und Clustering hinaus.

In Kombination hätten beide Algorithmen-Gruppen große Vorteile, da sie einerseits auf Erfahrung aus dem Labor, der Industrie und anderen Kunden zurückgreifen (trainierte Algorithmen) und andererseits dynamisch im Unternehmens-eigenen Netzwerk lernen (untrainierte Algorithmen) und auf der Basis auch unbekannte, neue Angriffe detektieren könnten.

Anomalien müssen erklärt werden

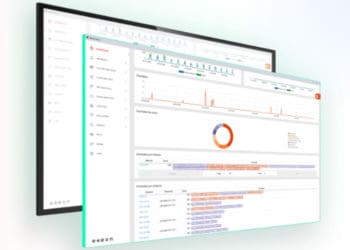

Wenn Anomalien erkannt werden, so sei die Erklärung und Kontextualisierung von größter Bedeutung. Oft würden Sicherheitstools nur die Information liefern, dass die ML-Engine etwas entdeckt hat, aber es sei den Analysten nicht bekannt, was genau entdeckt wurde. Daher ist es laut Exeon (Website) wichtig, die benötigten Informationen für SOC-Analysten zur Verfügung zu stellen; sowohl mit der präzisen Benennung der Anomalie wie auch mit Kontextinformationen direkt zur Anomalie.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/155322

[/speaker-mute]

Schreiben Sie einen Kommentar