Tiefenpsychologische Cybercrime-Studie „Bluff me if U can“: es fehlt an Notfallplänen und Awareness

„Ganz schön blöd, wenn der Social Engineer der netteste Mensch am Arbeitplatz meiner Mitarbeiter ist.“ – So treffend bringt ein Chef den Wunsch nach Anerkennung für die Arbeitsleistung der Mitarbeiter auf den Punkt. Die heute herausgegebenen Studie „Bluff me if U can – gefährliche Freundschaften am Arbeitsplatz“ ist vermutlich die weltweit erste tiefenpsychologische Wirkungsanalyse zum Thema Social Engineering. Social Engineering, das freundliche Auskundschaften einer Bank oder eines Versicherers, ist das wichtigste Einfalltor der Wirtschaftskriminalität

Satte 60% aller digital operierenden Täter nutzen Social Engineering mindestens zur Vorbereitung von Cyber-Attacken. Social Engineering – das sind manipulative Methoden, bei der Betrüger unter Vortäuschung falscher Tatsachen versuchen, unberechtigten Zugang zu Informationen oder IT-Systemen zu erlangen.„Kein Wunder,“ stellt Dietmar Pokoyski fest, Geschäftsführer der Kölner Security Awareness-Agentur known_sense, die gemeinsam mit dem Spezial-Chemiekonzern LANXESS, der TH Wildau und der Fachzeitschrift <kes> das psychologische Forschungsprojekt initiiert hat.

Obwohl die meisten die Sicherheits-Maßnahmen inzwischen akzeptiert haben und stärker motiviert sind als je zuvor, ihre Kompetenzen in Bezug auf Informationsschutz auszuweiten bieten Unternehmen offenbar immer noch zu wenige nachhaltige Sensibilisierungs-Maßnahmen an“

Dietmar Pokoyski Geschäftsführer known_sense

Die aktuelle Ausgangssituation wäre aber ideal, um die durch Medienberichte über Datenschutzskandale, Snowden, NSA & Co aufgeweckten und derart vorsensibilisierten Menschen in Bezug auf Security Awareness auch betrieblich mit Abwehrmaßnahmen vertraut zu machen und darüber die Widerstandskraft der so genannten „Human Firewall“ in den Unternehmen zu erhöhen.

Soziale Aspekte

schließen technische Maßnahmen aus

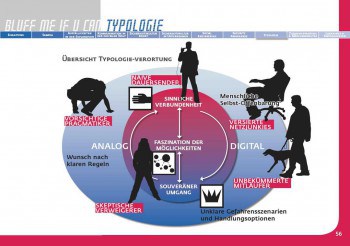

Dass die Abwehr gegen Social Engineering aufgrund der sozialen Angriffspunkte ausschließlich über Awareness funktionieren kann, weil technische und organisatorische Maßnahmen bei Social Engineering gar nicht erst greifen können, macht die Studie umfassend klar. Um darüber hinaus aber vor allem die psychologischen Hintergründe von Fehlleistungen bei Betrug zu verstehen, wurde unter anderem die digitale Kommunikation der Probanden evaluiert. Dabei stellten die Psychologen fest, dass sich trotz einer vordergründigen Souveränität in Bezug auf die Medien-Nutzung und vor allem den Analog-Digital-Switch des letzten Jahrzehnts die Anfälligkeit der Menschen in Bezug auf Social Engineering aufgrund der Reduktion der an Kommunikation beteiligten Kanäle erhöht hat. Während an Face-to-face-Kommunikation neben der verbalen auch non-verbale

(z. B. Mimik, Körpersprache, Geruch) sowie paraverbale Kanäle (Stimmlage, Sprechverhalten etc.) beteiligt sind, reduziert sich ein Telefonat etwa auf den reinen Informationsgehalt des gesprochenen Wortes sowie die Stimmlage und erzeugt so häufig größere Probleme bei der Beurteilung von Fremden. In digitalen Medien wie Chat oder E-Mail kommen dann noch weniger Kanäle zum Tragen.

Führungskräften fehlt es an Vorbild-Charakter

Die Menschen beschäftigen sich laut Matas zwar mit den digitalen Medien und entwickeln eine Form des souveränen Umgangs damit, aber kaum noch mit ihrer eigenen Persönlichkeit. Dieses Manko ist hausgemacht, denn „Kuchen schneidet man immer von oben an“, stellt die Studie fest und ergänzt, dass es im Kontext Social Engineering vor allem an Zeit, Vorbildern und Führungskultur in den Organisationen mangelt. Nicht nur, dass in Unternehmen häufig geeignete Security-Instrumente für Führungskräfte fehlen – etwa präzise Rollenbeschreibungen, die Manager als Sicherheitsvorbild ausweisen oder Moderations-Tools bzw. Simulationen, mit denen sie innerhalb ihrer Teams den richtigen Umgang im Kontakt mit Fremden einüben könnten – sondern vor allem soziale Skills dünn ausgebildet sind und Zeitdruck zu einer gewisse Beliebigkeit in Bezug auf den Umgang miteinander führt. „Wenn Führungskräfte nicht loben können, holen sich die Mitarbeiter ihre Streicheleinheiten eben von Außen, stellt Matas’ Kollegin, Ankha Haucke, fest. Und weiter: „Manager glänzen häufig nur mit kognitiven Fähigkeiten und Performance – gerade aber ein hoher Performance-Druck führt zu einer größeren Anfälligkeit gegenüber sozialer Manipulation.“

Auffällig ist auch, dass der Begriff des „Social Enginering“ – etwa im Gegensatz zu „Phishing – den meisten Probanden gar nicht geläufig war und durch die assoziative Verknüpfung mit „Social Media“ (sozial) bzw. deutscher Ingenieurskunst (Engineering) eher positiv wahrgenommen wurde. Wenigstens auf der kognitiven Ebene wurde der sich dahinter verbergende Betrugsversuch als besonders perfide abgelehnt. Psychologisch kann man als Opfer einer Social-Engineering-Attacke aber unter Umständen auch eine Aufwertung erleben, so dass einem die eigene Bedeutung und Wirksamkeit gewahr wird, z. B. weil sich jemand trotz der in der Studie geschilderten Beliebigkeit von Kommunikation die Mühe gibt, ausgerechnet mich auszuwählen und täuschen zu wollen. Der Social Engineer wird dann quasi zu meinem ‚Headhunter‘, der sich in besonderer Weise um mich bemüht. Ich erhalte Anerkennung, werde von ihm umgarnt, man forscht mich aus, interessiert sich für meine Hobbys und Gewohnheiten und für meine sozialen Eigenschaften. Diese Dynamik entspricht ungefähr derjenigen, die bereits in einer der Vorgängerstudien, „Entsicherung am Arbeitsplatz“ (2006), im Kontext der dramatisierenden Belebung des Arbeitsalltags durch die ‚Angreifer’ beschrieben wurde.

Scham weitaus größer als bei anderen Sicherheitsvorfällen

Aber auch dieser vermeintlich ‚positiven‘ Dynamik sind Kehrseiten inhärent, die bewusst machen, warum gerade die Anerkennung das soziale Einfalltor ist, das die größte Scham auslösen kann. Nämlich dann, wenn einem peinlich bewusst wird, dass der Sozial-Ingenieur so nett war, weil er einen perfiden Plan hatte und nicht, weil ich so interessant bin. Aufgrund dieser schambesetzten Reaktionen bei den Opfern, die weitaus größer ist als bei anderen Sicherheitsvorfällen, ist im Zusammenhang mit Social-Engineering-Angriffen auch von einer weitaus höheren Dunkelziffer auszugehen als bei anderen Security Incidents: Incident Management bei Social Engineering muss den Mitarbeitern daher besonders geschützte Räume zur Verarbeitung anbieten – eine Hotline alleine reicht nicht aus! Meldewege müssen also stärker auf Auseinandersetzungen mit dem Thema innerhalb vertrauter Settings setzen, z. B. im Rahmen eines moderierten Erfahrungsaustauschs, bei dem kommuniziert wird, dass Fehler passieren und jeder Opfer eines Social Engineering-Angriffs werden kann.

Auch wenn jemand aufgrund ‚leichtsinnigen‘ Verhaltens auf einen Social

Engineering-Angriff ‚reingefallen‘ ist, ist er (aus Sicht von Incident Management und Kommunikation) stets Opfer, NICHT Täter und auch nicht Mittäter: Soziale Schwächen sind nicht als Beihilfe zu werten und Opfer wichtige Zeugen, die zur Aufklärung von Wirtschaftskriminalität beitragen – Unternehmen brauchen diese Informationen und eine Art ‚Zeugen-Opfer-Schutzprogramm‘, um sich zu immunisieren.

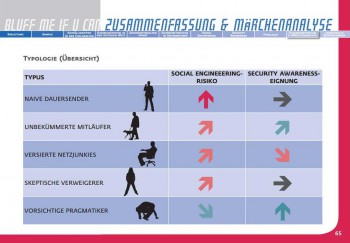

Wie aber wehrt man als Unternehmen mit Bedarf an Know-how-Schutz Sozial-Ingenieure ab? Basierend auf den Untersuchungsergebnissen setzt ein sinnvoller und funktionierender Schutz auf drei Ebenen an: 1. Bewusstsein für das eigene Kommunikationsverhalten entwickeln (Kommunikative Footprints im Auge behalten, Kommunikationskanäle erinnern, persönliche Denkabkürzungen, sog. mental-shortcuts kennenlernen), 2.. Identifikation von relevanten sozialen Eigenschaften (Erkennen der persönlichen Einfalltore, Abwehrmaßnahmen erlernen und anwenden), 3. Entwicklung einer geeigneten Sicherheits- und Unternehmenskultur (Sensibilisierung der direkten Führungsperson, Anreize für sicheres Verhalten durch die Unternehmenskultur, Mitarbeiter-Awareness).

Im Defense-Kontext wurden dann auch verschiedene Security-Awareness-Maßnahmen zum Thema Social Engineering getestet. Winner war – neben einem Audio-Podcast und einem interaktivem Video – ein so genanntes „Minigame“, bei dem in circa drei Minuten Zitate potenzieller Sozial-Ingenieure den sozialen Einfalltoren zugeordnet werden sollen. Eingesetzt wird es unter anderem im Rahmen von Lernstation-Events („SECURITY PARCOURS“) zur Mitabeiter-Sensibilisierung bei T-Systems International sowie bei weiteren known_sense Kunden, die ein ähnliches Format unter dem Titel „SecurityArena“ betreiben.

Frau Holle – Social Engineering-Momente in Märchen

Am Ende empfehlen die Psychologinnen einen Blick auf die Märchen der Gebrüder Grimm, die – wie z. B. „Hänsel und Gretel“ oder „Der Wolf und die sieben jungen Geißlein“ – nicht nur Methoden des Social Engineering aufgreifen, sondern in einer Auseinandersetzung mit spezifischen Fällen auch grundlegende Wirkverhältnisse der Informationssicherheit identifizieren und in ein Bild rücken lassen. So fänden sich die komplexen Verhältnisse, in die man durch die Auseinandersetzung mit Social Engineering gerät, im Märchen „Frau Holle“ wieder. Dort wird das Grundproblem behandelt, dass wir im Seelischen gerne richtungsweisende Ganzheiten suchen, die uns Stabilität und Sicherheit bieten. Wenn wir uns aber dem Thema Social Engineering stellen, wird uns bewusst, dass Menschen sich im Verlaufe einer Entwicklung als ganz andere entpuppen können als vormals geglaubt – so anders, dass sich unsere Situation schlagartig und drastisch verändern kann.

Der Umgang mit Social Engineering ist komplex und mühevoll – die Sensibilisierung zu diesem Thema bereitet deutlich mehr Arbeit und benötigt mehr Zeit als bei anderen Sicherheitsthemen. Wie die Glücksmarie wird nur derjenige belohnt, der seinen Mitarbeitern genügend Zeit zur Beurteilungen von kritischen Situationen einräumt, Verantwortung für sie übernimmt und den mühevollen Awareness-Prozess nicht scheut – auch wenn es in diesem Prozess einmal zu einer Fehlleistung kommen sollte.

Ein 16-seitiger Auszug aus der Studie kann hier heruntergeladen werden. Die komplette Studie kostet für selbständige Berater 190 Euro, für Unternehmen 380 Euro. Bei Bestellungen bis zum 30. April 150 bzw. 280 Euro. Sie kann per E-Mail sense@known-sense.de bestellt werden.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/12927

[/speaker-mute]

Schreiben Sie einen Kommentar